信息收集

Web项目

获取真实ip

绕过CDN方法*: --获取到之后可以用Nmap进行扫描查看端口

- 子域名查询 因为CDN费用常常是比较高的,不一定会在每一个子域名都布置上CDN,因此可以查看

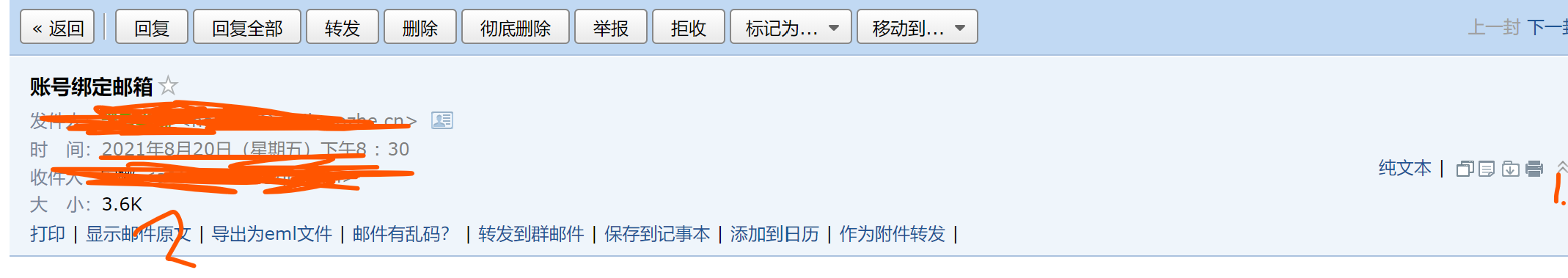

例如www.xxx.com布置了cdn,但是ping xxx.com却发现了真实ip。 - 邮件服务查询 使用限制,必须是该ip自己的服务器开放邮件服务才行,不能使用第三方的邮件服务

查看邮件原文,一般就是Received:from 目标域名 ---是真实ip

- 国外地址ping ipip中有各地区cdn去ping

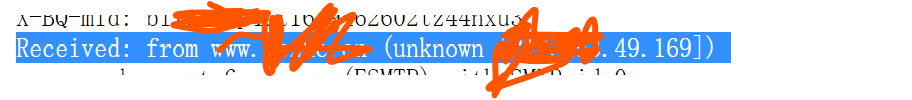

- 黑暗引擎搜索 shodan fofa 钟馗之眼 shodan搜索网站ico的hash值进行比较

使用脚本icohash.py,将目标网站的ico连接更改了即可 得到的值放入shodan里搜索即可

得到的值放入shodan里搜索即可 - dns历史记录 微步社区,查看历史的dns解析记录找到真实ip

- 利用一些工具,如fuckcdn,在set.ini中设置好目标和特征词即可开扫。zmap的话需要带宽较高

- 获取到真实ip后,修改hosts文件,修改对应域名解析为真实的ip

CMS识别:

- 网页源代码特征 可以与cms-md5指纹库进行比对

- 路径/文件特征

- 版权信息特征

- robots.txt特征

- 在线网页平台识别 云悉等

从域名收集

- 目录型站点 不同目录对应不同网站

- 端口类站点 不同端口存在不同的网站

- 搭建习惯-子域名站点

- 搭建习惯-类似域名站点

- 搭建习惯-旁注,C 段站点

- 搭建习惯-搭建软件特征站点PHPstudy 宝塔等一键搭建的有不同的特征信息,从而可以获取更多的渗透面

WAF绕过

暂时使用GitHub上的w00f工具

APP等软件项目

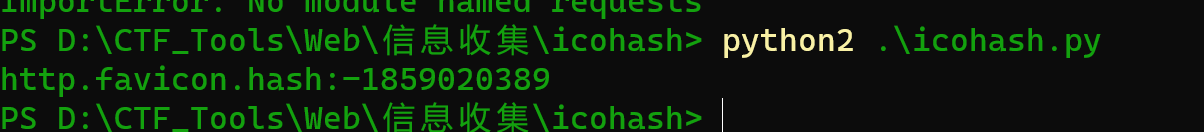

- 使用漏了个大洞进行反编译和提取里面的url链接

如图,将apk文件放入apps,然后运行exe文件,最后在result中查看结果即可

- 使用burp开启抓包获取历史信息

- 使用进程抓包工具,抓取软件类里APP信息

Google Hacking基本语法

有基本的5大语法:site,filetype,inurl,intitle,intext。

- site

功能:搜索该域名下的网页内容,或者搜索相关的子域名。 - filetype

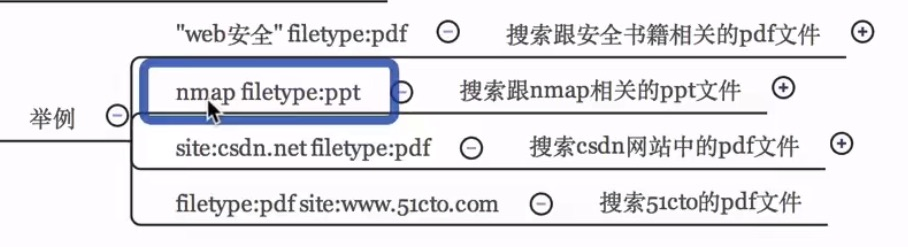

功能:指定搜索文件类型,可以是pdf,epub,php,jsp等

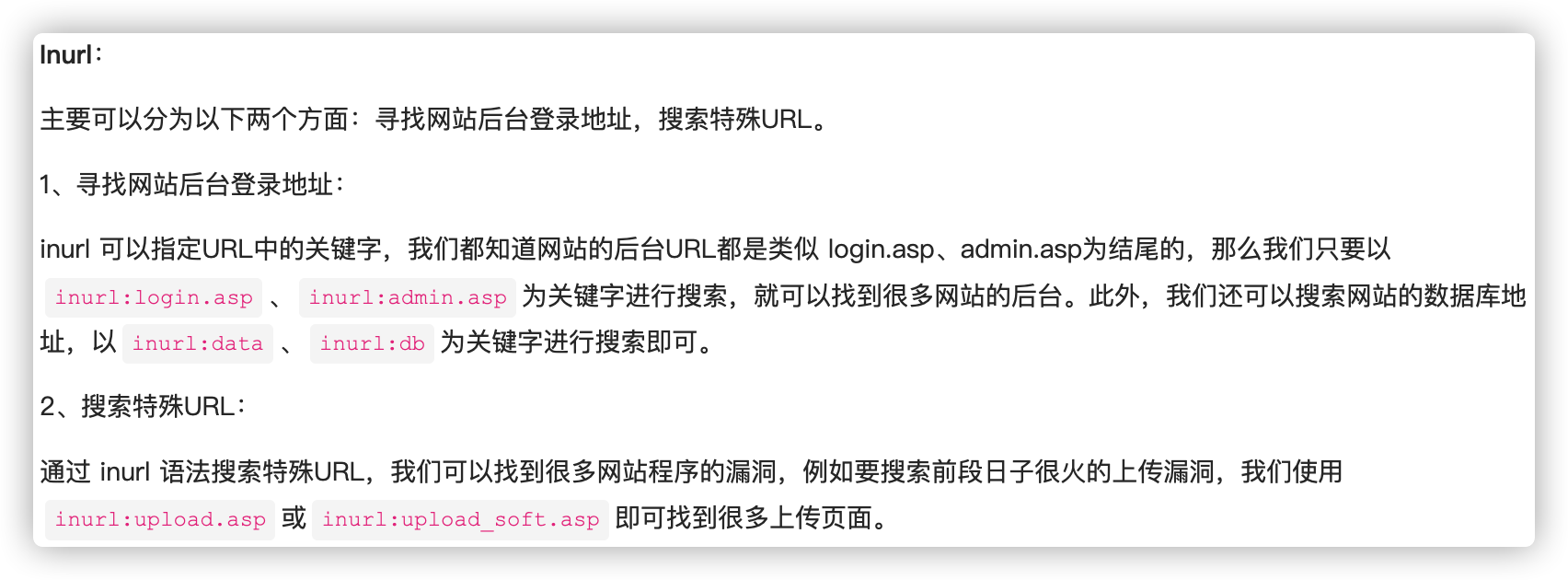

- inurl

功能:以url里的内容作为搜索目标进行搜索,可以用来搜索有注入点的网站

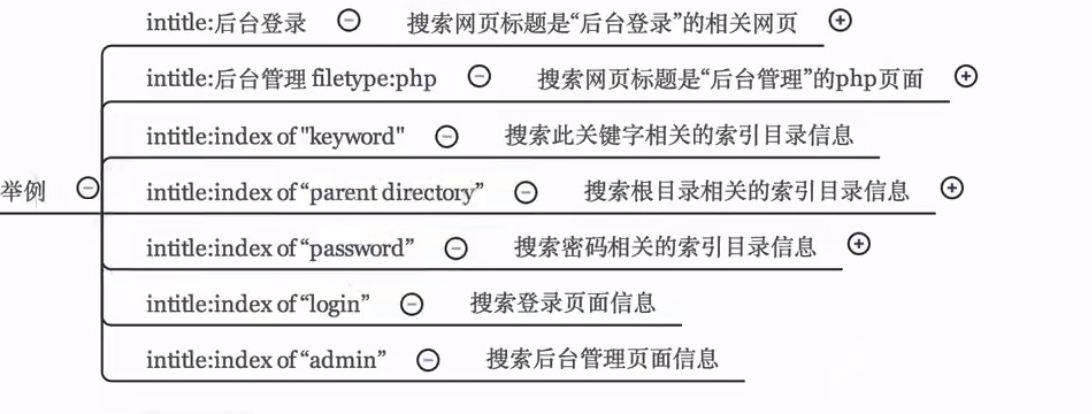

- intitle

功能:搜索标题中含有特定关键词的网页

- intext

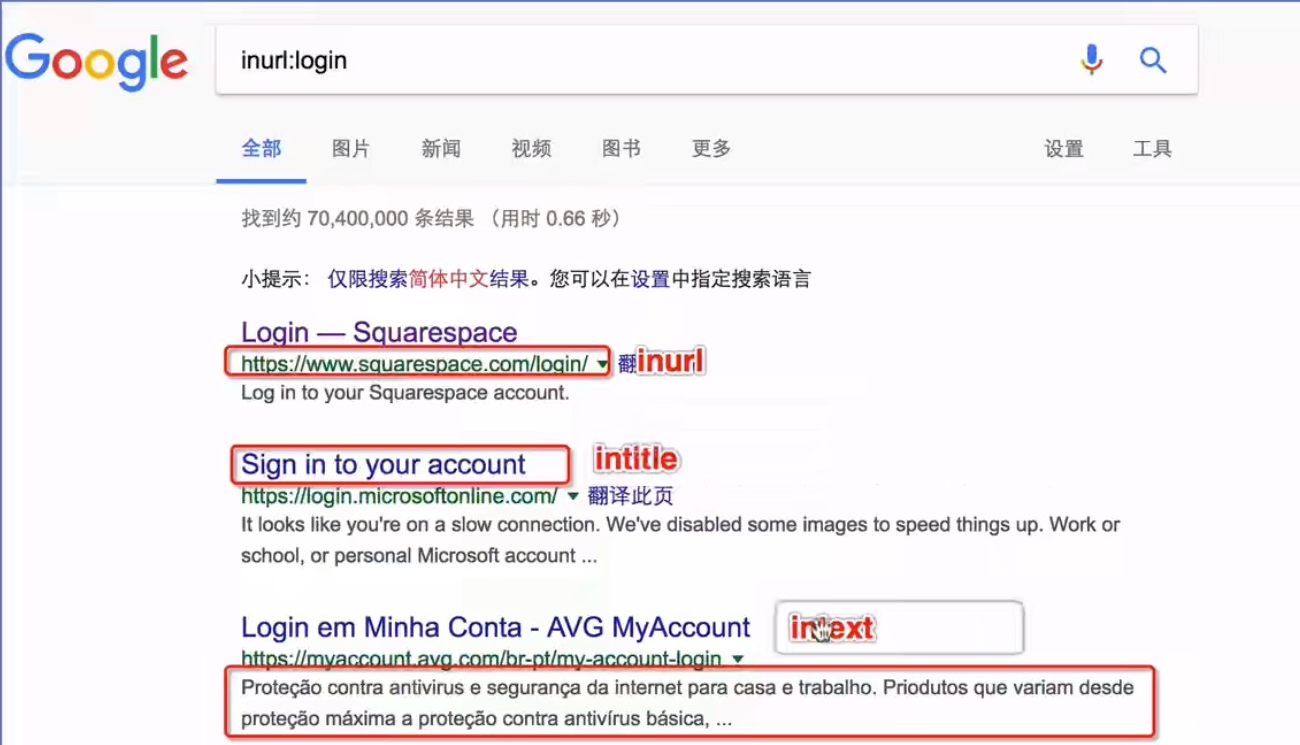

功能:搜索网页正文中含有特定关键词的网页 - intitle intext三者的区别如下图

实例

查找指定后台地址

- site:xx.com intext:管理 | 后台 | 后台管理 | 登陆 | 登录 | 用户名 | 密码 | 系统 | 账号 | login | system

- site:xx.com inurl:login | inurl:admin | inurl:manage | inurl:manager | inurl:admin_login|inurl:system | inurl:backend

- site:xx.com intitle:管理 | 后台 | 后台管理 | 登陆 | 登录

查看指定网站的文件上传漏洞

- site:xx.com inurl:file

- site:xx.com inurl:load

- site:xx.com inurl:upload

注入页面

site:xx.com inurl:php?id= | ?tid= | ?password=

目录遍历

- site:xx.com intitle:index.of

SQL错误

- site:xx.com intext:"sql syntax near" | intext:"syntax error has occurred" | intext:"incorrect syntax near" | intext:"unexpected end of SQL command" | intext:"Warning: mysql_connect()" | intext:”Warning: mysql_query()" | intext:”Warning: pg_connect()"

phpinfo()

- site:xx.com ext:php intitle:phpinfo "published by the PHP Group"

配置文件泄露

- site:xx.com ext:.xml | .conf | .cnf | .reg | .inf | .rdp | .cfg | .txt | .ora | .ini

数据库文件泄露

- site:xx.com ext:.sql | .dbf | .mdb | .db

日志泄露

- site:xx.com ext:.log

备份和历史文件泄露

- site:xx.com ext:.bkf | .bkp | .old | .backup | .bak | .swp | .rar | .txt | .zip | .7z | .sql | .tar.gz | .tgz | .tar

公开文件泄露

- site:xx.com filetype:.doc | .docx | .xls | .xlsx | .ppt | .pptx | .odt | .pdf | .rtf | .sxw | .psw | .csv

邮件信息

- site:xx.com intext:@xx.com

- site:xx.com 邮件

- site:xx.com email

社工信息

- site:xx.com intitle:账号 | 密码 | 工号 | 学号

Github信息泄漏

很多网站及系统都会使用pop3和smtp发送来邮件,不少开发者由于安全意识不足会把相关的配置文件信息也放到Github上,所以如果这时候我们动用一下Google搜索语法,就能把这些敏感信息给找出来了。

site:Github.com smtp

site:Github.com smtp @qq.com

site:Github.com smtp @126.com

site:Github.com smtp @163.com

site:Github.com smtp @sina.com.cn

数据库信息泄露:

site:Github.com sa password

site:Github.com root password

监控GitHub最新的exp和poc

版权声明:本文为原创文章,版权归 Bill's Blog 所有,转载请注明出处!如相关链接出现404,可以在文章下面评论留言。